¶ 应用场景

防火墙一般用作内网到外网的出口,是业务关键路径上的设备。为了防止因一台设备故障而导致的业务终端,要求防火墙必须提供更高的可靠性,此时需要使用防火墙双机热备组网。

双机热备需要两台硬件和软件配置均相同的FW。两台FW之间通过一条独立的链路连接,这条链路通常被称为“心跳线”。两台Fw通过心跳线了解对端的健康状况,向对端备份配置个会话表项。当其中一台设备出现故障时,业务流量能平滑的切换到另外一台设备,使业务不中断。

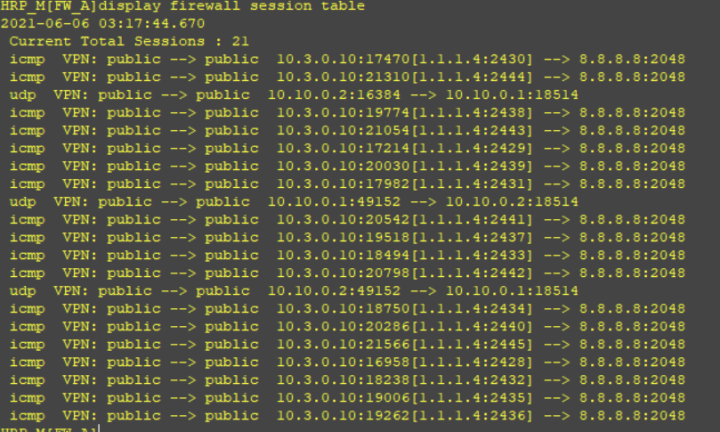

¶ 双机热备架构

VRRP,负责单个接口的故障检测和流量引导。每个VRRP备份组拥有一个虚拟旧地址,作为网络的网关地址;在VRRP主备倒换时通过发送免费ARP来刷新对接设备的MAC转发表来引导流量

·VGMP,将系统中所有的RRP备份组集中管理,统一管理VRRP状态,控制状态统一切换,保证岀现故障时上下行流量能同步切换到备用防火墙。决定双机热备的角色( Active角色和 Standby角色)

·HRP,负责双机之间的数据同步和关键配置(比如安全策略和NAT策略、IPSEC SA)。

¶ 双机热备软硬件要求

•硬件要求:组成双机热备的两台FW的型号必须相同,安装的单板 类型、数量以及单板安装的位置必须相同、

•软件要求:两台FW的系统软件版本、系统补丁版本、动态加载的 组件包、特征库版本、HASH选择CPU模式以及HASH因子都必须 相同(有些小版本不同可以暂时运行HA)

• License要求:双机热备功能自身不需要License;同时两台FW之 间不能共享License

¶ 心跳线

心跳线主要传递如下消息:

心跳报文(Hello报文):两台FW通过定期(默认周期为1秒)互相发送心跳报文测对端设备是否存活。

VGMP报文:了解对端设备的VGMP组的状态,确定本端和对端设备当前状态是否稳定,是否要进行故障切換。

配置表项备份报文:用于两台FW同步配置命令和状态信息。

心跳链路探测报文:用于检测对端设备的心跳口能否正常接收本端设备的报文,确定是否有心跳接口可以使用。

配置一致性检报文:用于检测两台FW的关邈配置是否一致,如安全策略、NAT等。

上述报文均不受FW的安全策略控制。MGMT接口(Gt0/0/0)不能作为心跳接口:

两台FW心眺接口必须加入相同的安全区;接囗MTU小于1500的接口不能作为心跳接囗;

主备设备需要选择相同的业务接口和心跳口。例如,主设备选择gi/0/0/1作为业务接囗,选择gi0/0/7作为心跳接口,那么备设备也要这样选择。

¶ VGMP组

VGMP( VRRP Group Management Protocol)协议是华为公司的私有协议。VGMP协议中定义了VGMP组,FW基于VGMP组实现设备主备状态管理。

每台FW都有一个VGMP组,用户不能删除这个VGMP组,也不能再创建其他的VGMP组。VGMP组有优先级和状态两个属性。

VGMP组优先级决定了VGMP组的状态。·VGMP组优先级是不可配置的。设备正常启动后,会根据设备的硬件配置自动生成一个VGMP组优先级,我们将这个优先级称之为初始优先级

¶ VGMP的状态

NGFW提供两个∨GMP管理组: Active组和 Standby组,缺省情况下,Active组的优先级为65001, Standby组的优先级为65000

2台设备的VGMP管理组之间通过心跳接口交互∨ GMP Hello报文,从而比较优先级,协商出自己的VGMP管理组状态

initialize:VGMP管理组处于未启用状态

Active:本端vGMP管理组的优先级比对端的VGMP管理组优先级高

Standby:本端VGMP管理组的优先级比对端的GMP管理组优先级低

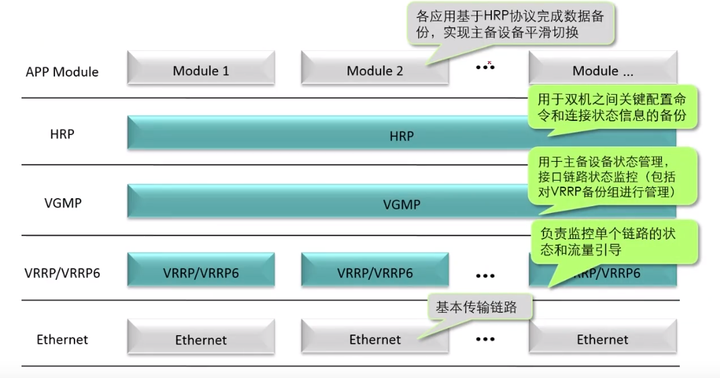

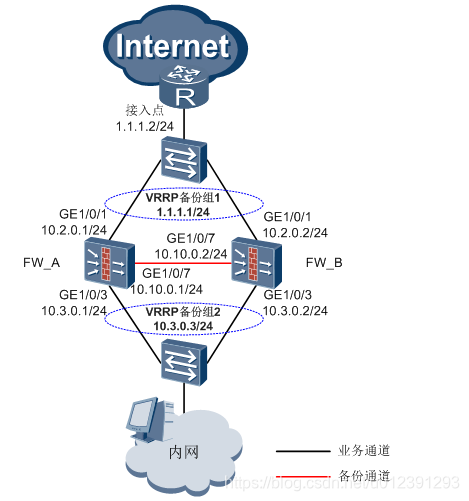

¶ 例:主备模式

| FW_A | FW_B |

|---|---|

| # hrp enable hrp interface GigabitEthernet 1/0/7 remote 10.10.0.2 # interface GigabitEthernet 1/0/1 ip address 10.2.0.1 255.255.255.0 vrrp vrid 1 virtual-ip 1.1.1.1 255.255.255.0 active # interface GigabitEthernet 1/0/3 ip address 10.3.0.1 255.255.255.0 vrrp vrid 2 virtual-ip 10.3.0.3 active # interface GigabitEthernet 1/0/7 ip address 10.10.0.1 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet 1/0/3 # firewall zone untrust set priority 5 add interface GigabitEthernet 1/0/1 # firewall zone dmz set priority 50 add interface GigabitEthernet 1/0/7 # ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 # nat address-group group1 1 section 0 1.1.1.2 1.1.1.5 # security-policy rule name ha source-zone local source-zone dmz destination-zone local destination-zone dmz action permit rule name trust_to_untrust source-zone trust destination-zone untrust action permit # nat-policy rule name policy_nat1 source-zone trust destination-zone untrust source-address 10.3.0.0 16 action nat address-group group1 | # hrp enable hrp interface GigabitEthernet 1/0/7 remote 10.10.0.1 # interface GigabitEthernet 1/0/1 ip address 10.2.0.2 255.255.255.0 vrrp vrid 1 virtual-ip 1.1.1.1 255.255.255.0 standby # interface GigabitEthernet 1/0/3 ip address 10.3.0.2 255.255.255.0 vrrp vrid 2 virtual-ip 10.3.0.3 standby # interface GigabitEthernet 1/0/7 ip address 10.10.0.2 255.255.255.0 # firewall zone trust set priority 85 add interface GigabitEthernet 1/0/3 # firewall zone untrust set priority 5 add interface GigabitEthernet 1/0/1 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/7 # ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 # nat address-group group1 1 section 0 1.1.1.2 1.1.1.5 # security-policy rule name ha source-zone local source-zone dmz destination-zone local destination-zone dmz action permit rule name trust_to_untrust source-zone trust destination-zone untrust action permit # nat-policy rule name policy_nat1 source-zone trust destination-zone untrust source-address 10.3.0.0 16 action nat address-group group1 |

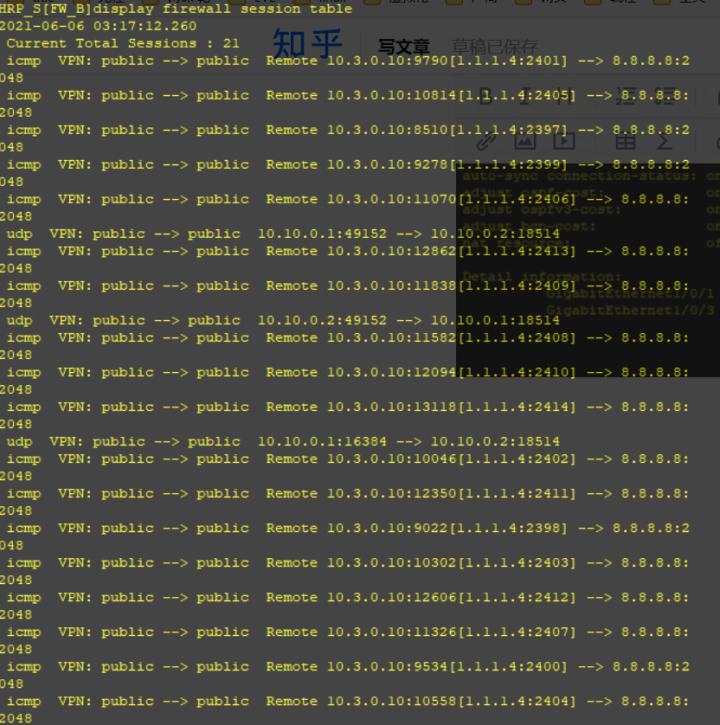

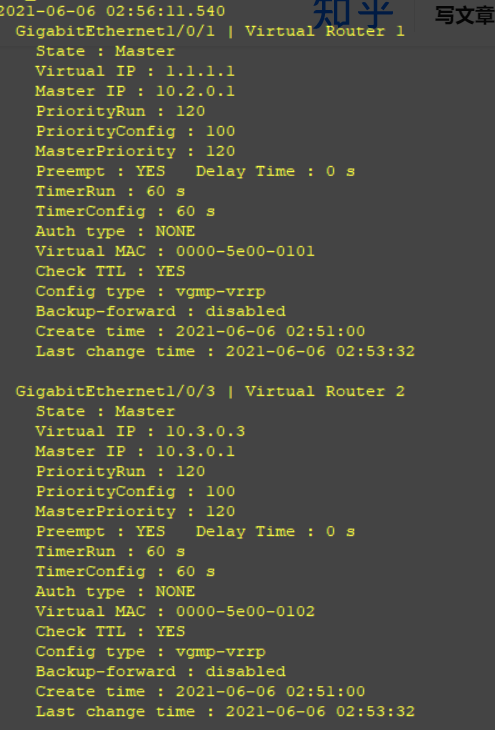

¶ FW_A 状态

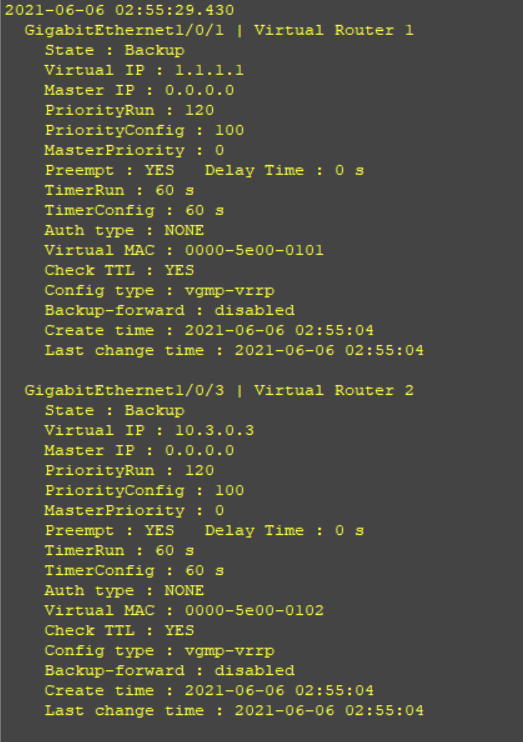

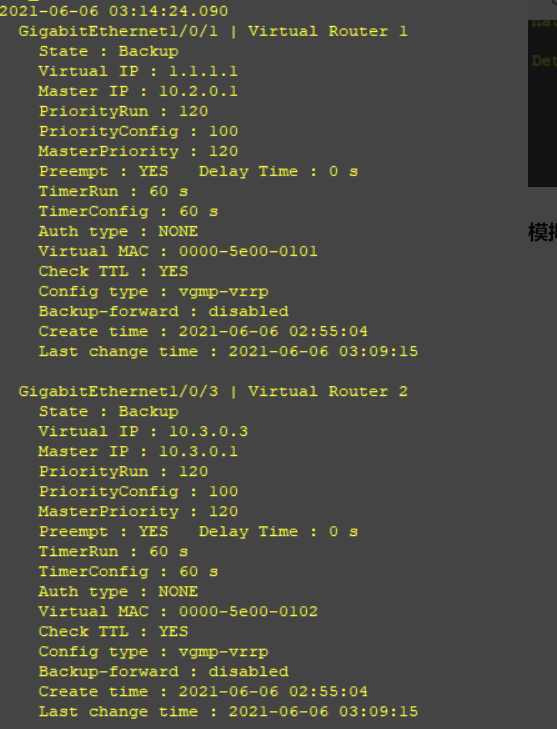

¶ FW_B状态

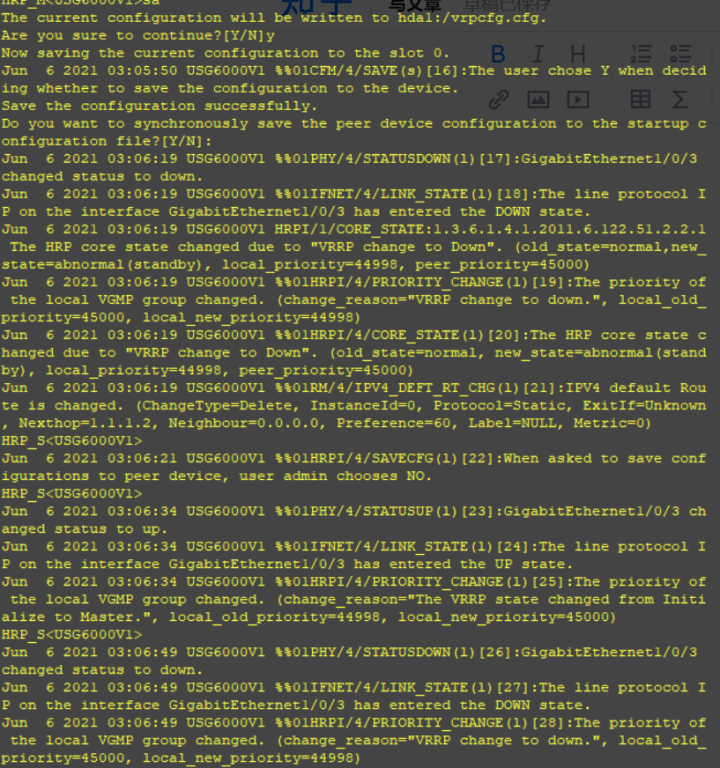

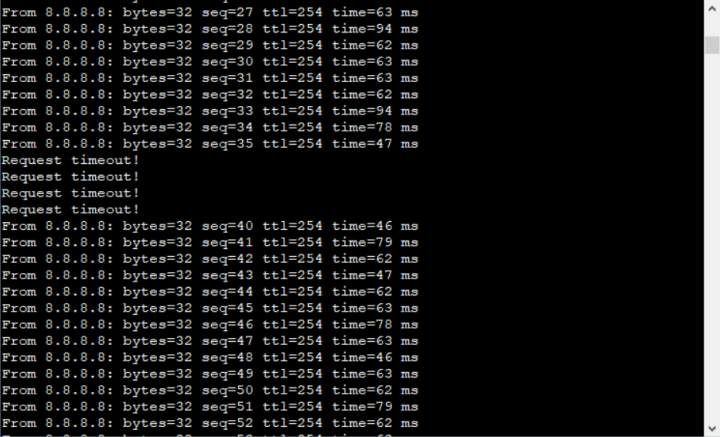

¶ 模拟故障发生

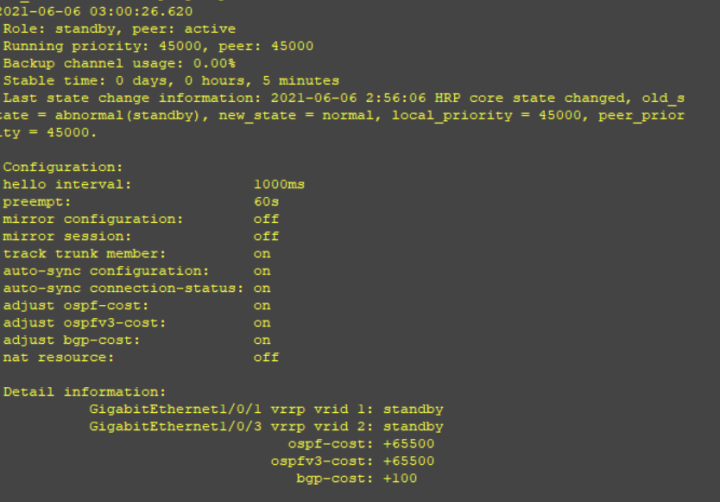

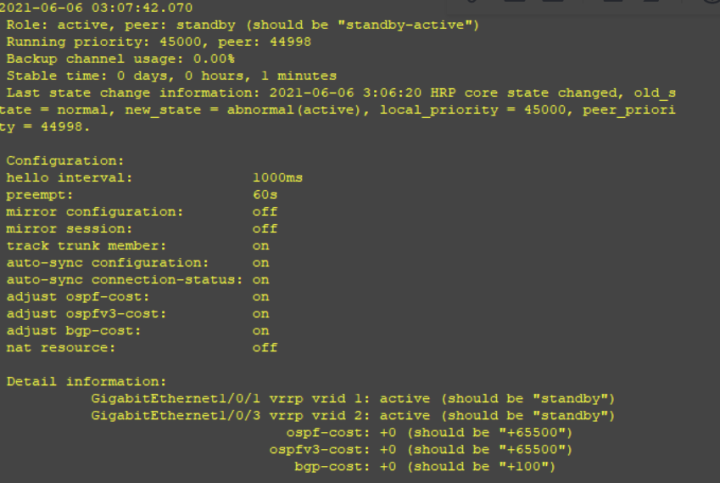

¶ FW_B变成主

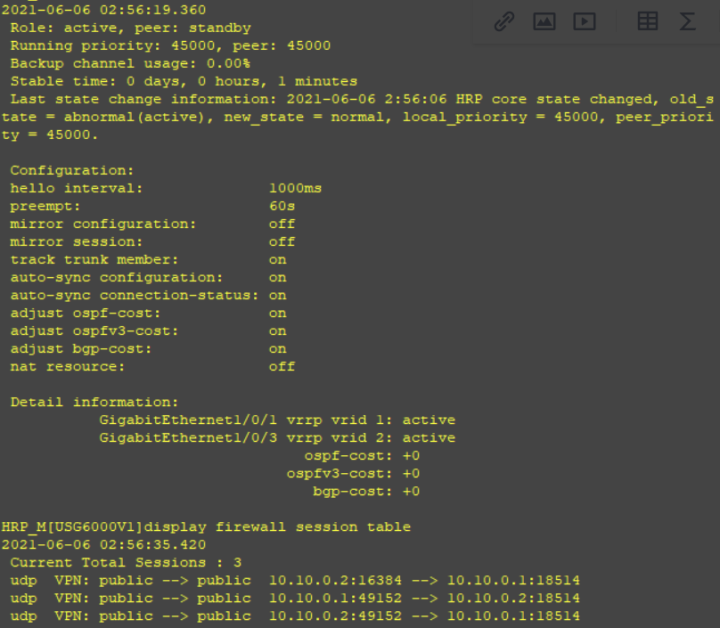

查看会话信息