¶ Redundant

¶ 冗余接口介绍

1.一对物理接口可以捆绑进入一个余接口并提供接口级别的余

2.这些组成冗余接口的物理接口叫做成员(members)

3.一个成员是主用接口,另一个成员是备用接口。如果主用坏掉了,备用将变为主用。

4.在冗余接口下可以执行所有的接口配置

¶ 如何部署冗余接口

1.可以配置多达8个余接口对

2.不能够指派子接口到一个余接口

3.两个成员接口必须是一样的物理类型

¶ 部署余接口物理链接实例

1.当使用余接口时,你可以把防火墙连接到一台交换机上

2.使用两个交换机来实现额外的冗余

¶ 冗余接口的切换

1.一个冗余接口使用添加到捆绑的第一个物理接口的MAC地址

2.当一个备用接口成为主用时,防火墙通过新的主用接口发送一个免费ARP回应,用此更新交换机的CAM表

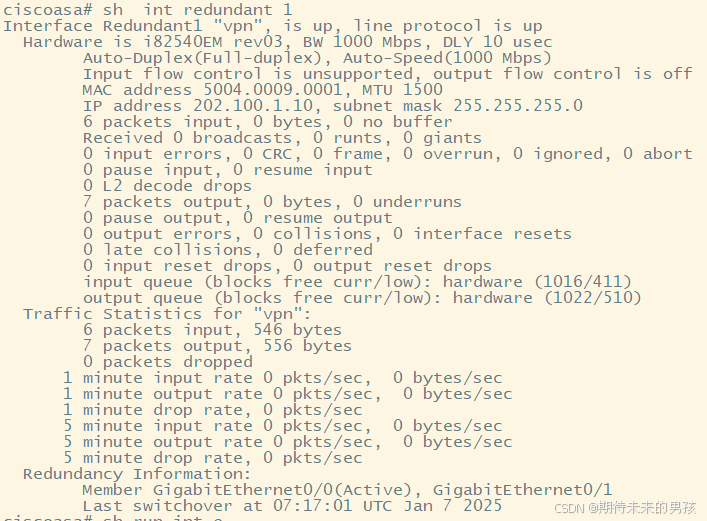

interface Redundant1

member-interface GigabitEthernet0/0 # 先关联Active

member-interface GigabitEthernet0/1 # 后关联的standby

nameif vpn

security-level 80

ip address 202.100.1.10 255.255.255.0

故障接口恢复后无法抢占,需要手动切换active

redundant-interface redundant 1 active-member gigabitEthernet 0/0

¶ EtherChannel

¶ EtherChannel介绍

1.EtherChannel允许最多8个物理链路捆绑到一个逻辑链路中(IEEE standard is 802.3ad)

2.端口必须具有相同的功能:duplex,speed,等等

3.EtherChannel具有load-balancing和HA功能。

4.可以部署在两台交换机之间或服文换机之间

5.vPC(VirtualPortChannels)最新版本,允许多个设备共享多个接口。

6.vpc最大的利用了带宽,因为每一个port channel,在spanning-tree中当作一个接口来对待

ASA特性:

1.支持802.3ad和标准lacp

2.最多支持8个主用和8个备用

3.支持所有模式:transparent、routed、multi-context

4.可以配置HASH算法:default is src/dest IP

5.成员可以共享MAC-address

6.5505不支持Ether-Channel

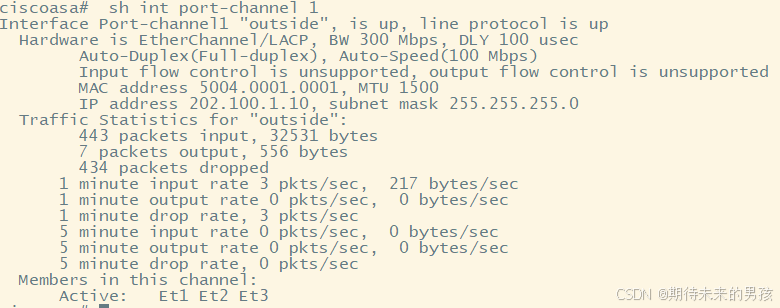

ASA

interface Ethernet1

channel-group 1 mode active

no nameif

no security-level

no ip address

!

interface Ethernet2

channel-group 1 mode active

no nameif

no security-level

no ip address

!

interface Ethernet3

channel-group 1 mode active

no nameif

no security-level

no ip address

!

interface Port-channel1

nameif outside

security-level 0

ip address 202.100.1.10 255.255.255.0

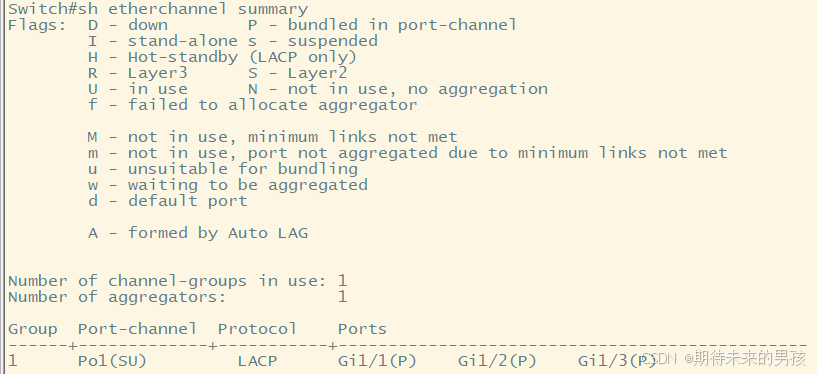

SW

interface Port-channel1

switchport access vlan 2

switchport mode access

!

interface GigabitEthernet1/1

switchport access vlan 2

switchport mode access

media-type rj45

negotiation auto

channel-group 1 mode active

!

interface GigabitEthernet1/2

switchport access vlan 2

switchport mode access

media-type rj45

negotiation auto

channel-group 1 mode active

!

interface GigabitEthernet1/3

switchport access vlan 2

switchport mode access

media-type rj45

negotiation auto

channel-group 1 mode active

¶ Active/Standby

failover配置两种思路:

1. 按照课件配置先配置primary, ip地址和failover , 后配置secondary failover, 直接完成failover配置

2. 上课的思路,先配置failover, failover状态同步完成以后,在active设备上配置ip地址

- 一对ASA能够配对成为一个A/S Failover并提供设备的冗余

- 一个物理设备被永久的指定为Primary设备,另一个作为Secondary设备(Primary和Secondary是一个物理的概念)

- 两个设备当中的一个被选择成为Active(转发流量),另一个就处于热备用状态Standby(等待中)。

- (Active和Standby是逻辑概念)

- 设备的健康状况是通过LAN-FO接口来监控的

- 如何选举成为Active当一个ASA启动的时候,它就开始了一个选举的进程

- 如果它检测到一个正在协商的设备处于FO接口的另一端,此时Primary设备成为Active状态,Secondary设备转到Standby状态

- 如果它检测到一个Active设备,它就转换成Standby状态它

- 如果没检测到设备,它将变为Active状态

- 当它成为active设备之后,检测到了另外一个active设备,那么这两个Active设备将重新协商FO的角色

- 上面得出的这些结论,都是基于两台设备均为健康状态。如果不是,那么两个设备中处于健康状态的那个将成为Active

¶ Failover的切换介绍

正常的FO切换事件

如果Active设备出现故障,那么处于Standby的设备(如果它是健康的)将成为Active

当切换发生时

Standby设备在所有的接口上继承原来Active设备的属性(IP和MAC地址)

例外:FO以太接口上的地址保持不变

¶ Failover的管理

两个设备就像同一个单元一样被管理

只需在active设备上进行配置

active设备上所有配置的变化,都被自动复制到standby设备

通过standby设备的standbyIP地址,可以对standby设备执行基本的监控和管理

¶ 部署Failover的必要条件

Hardware Requirements (硬件需求)

The twounitsinafailoverconfigurationmustbethesamemodel,havethesamenumber andtypesofinterfaces,the sameSSMsinstalled(ifany).andthe sameRAMinstalled.(相同硬件型号,相同数量和类型的接口,相同类型的SSM模块,相同的内存)

SoftwareRequirements(软件需求)Thetwounitsinafailoverconfigurationmustbeinthesameoperatingmodes(routedortransparent,single ormultiple context).Theymusthave thesamemajor(first number) and minor(secondnumber)softwareversion.(相同的操作模式,相同的主版本和子版本)

LicenseRequirements(授权需求)Thetwounitsinafailoverconfigurationdonotneedtohaveidentical licenses;thelicensescombinetomakeafailoverclusterlicense.(不必一模一样的授权,只需有FO授权即可)

¶ Failover的部署方式

无状态化的FO:

仅仅只提供硬件冗余

当切换发生时,所有已经建立的状态话跟踪的连接都将被丢弃

用户必须重新建立连接

状态化的FO:

扩展了无状态化FO的功能

提供了硬件和状态话表项的冗余

故障切换期间,连接依旧保持

用户没必要重新建立连接

在两个设备之间需要一个状态化链路(是LAN-FO链路之外的另外一条链路)

¶ Failover的接口类型

LAN FO接口用来确定每一个单元的运行状态并复制和同步配置

Link FO接口 (状态化接口)

用于传递状态信息到Standby单元可以是一个独立的接口,或者和其他接口共享,包括FO接口(不推荐,最好是独立接口)

¶ Failover的健康监控

单元健康监控

ASA通过监控FO链路来确认其他单元的健康状况

设备通过FO接口来交换hello消息

当收不到来自于Active设备的响应时,切换发生

接口健康监控

每一个网络接口都可以被监控(子接口不被自动监控)

设备通过监控接口交换hello消息

当Active设备上一个被指定为监控的接口出现故障时,切换发生

¶ Failover的部署方针

部署FO时,考虑如下的部署方针:

可以使用密钥来保护FO通讯

如果状态化链路和FO链路共享接口,需要使用一个可用的高速率的接口,最好不要让状态化链路和普通的数据接口共享一个物理接口

调整FO的各项参数来实现快速切换

在active和standby设备上手动指定MAC地址,来阻止一些可能阻断网络流量的偶然事件

在所有连接防火墙设备的交换机接口上,考虑配置端口快速(PortFast)

¶ 调整A/S的FO

默认FO的标准

单元标准

1.单元轮询时间:hello消息发送时间间隔 (默认1秒)

2.单元hold时间:在触发FO之前等待的时间(默认15秒)

接口标准

1.接口轮询时间:监控接口的轮询时间(默认5秒)

2.接口hold时间:监控接口的hold时间(默认25秒)

3.接口策略:触发FO切换的故障接口数量(默认1个)

固定配置Active和Standby设备的MAC地址

如果Secondary设备启动时,没有检测到Primary设备,它将变为active.

Secondary设备的MAC地址将被当做activeMAC地址被使用

如果这个时候Primary设备启动了,Secondary设备将改变MAC地址到Primary设备的地址.用户可能会经历网络服务的中断,可以配置虚拟FO的MAC地址来确保FO对儿总是使用一个相同的MAC地址,