¶ Modular Policy

¶ Framework基本MPF架构介绍

calss-map、policy-map、service-policy(接口或者全局)

OSI 3到4层Class-map定义流量

1.定义class map的名字

2.定义匹配参数

- 访问控制列表(access-list)

- 任何数据包(any

- 默认监控流量(default-inspection-traffic)

- IPDSCP值(dscp)

- IP flow (flow)

- TCP和UDP端口号(port)

- IP优先级(precedence)

- RTP端口号(rtp)

- VPN tunnel group (tunnel-group)

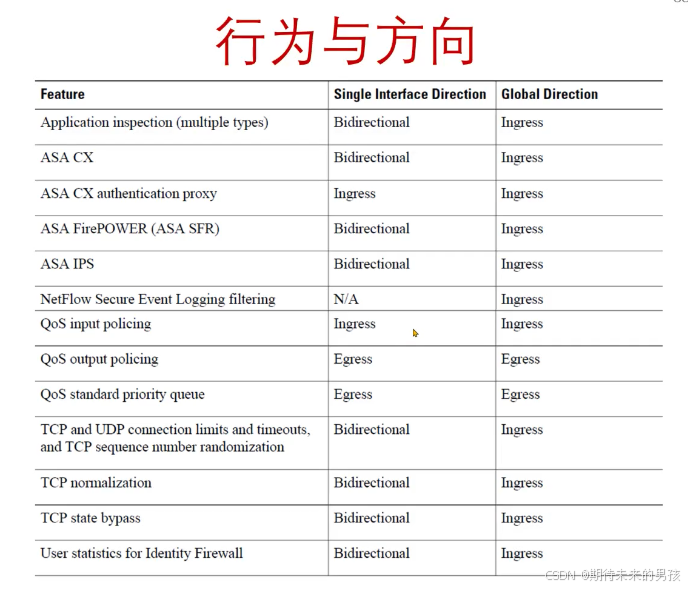

¶ 行为与执行顺序

1 Qos input policing

2 TCP normalization, TCP and UDP connection limits and timeouts, TCP seguence numberrandomization,and TCP state bypass.

3 Application inspections that can be combined with other inspections

3.1 IPv6

3.2 lP options

3.3 WAAS

4 Application inspections that cannot be combined with other inspections

5 ASA IPS

6 ASA CX

7 ASA FirePOWER (ASA SFR)

8 OoS output policing

9 OoS standard priority queue

注意:NetFlow Secure Event Logging filtering and User statistics for ldentity Firewall are order-independent.

¶ MPF对网管流量的控制

class-map type management 是对到达防火墙的流量控制

telnet\ssh\icmp\http 动作 地址 掩码 接口

¶ MPF基本状态监控特性

链接数量、超时时间、TTL等

traceroute 高端口 UDP协议 port gt 33433

中间节点 icmp type 11 code 0。TTL超时

抵达目的后icmp type 3 code 3 端口不可达

¶ CisCO ASA对IP分片的处理

ASA执行虚拟IP重组装

1.缓存一个数据包的所有分片,直到所有分片被收齐。

2.确认分片被适当的切分。

3.重组装IP分片,并对其进行TCP规范化和运用层监控处理

4.发送分片就和收到它们的时候一样

配置Inside接口分片控制

fragment size 1000 lnside #MTU

fragment chain 24 lnside #一个IP报文最大分片24

fragment timeout 5 Inside # 在5s 内分片组装完成

¶ MPF TCP规范化技术

1.确认遵循TCP协议并且阻止逃避攻击

2.默认情况下,只是允许最小的TCP特性

3.执行TCP初始化序列号扰乱以保护内部主机

4.为上层监控提供对字节流的重组装

¶ TCP状态化旁路

Cisco ASA可以对某些流量旁路状态化监控算法

1.使用Cisco ASA的MPF技术来归类特定流量

2.让ASA像Cisco lOS中的访问控制列表一样来对待这些流量

3.对这些流量也同时关闭了,CiSCO AIC, CiSCO ASA AIP-SSM,Cisco SSC SSM, cut-throug-hproxy和TCP规范化处理

4.只能旁路掉那些可信的流量

OS 9.6.1 之前bpg 不放行option 19

OS 9.6.2 bgp option 19 默认放行

序列号扰乱问题

set connection random-sequence-number disable

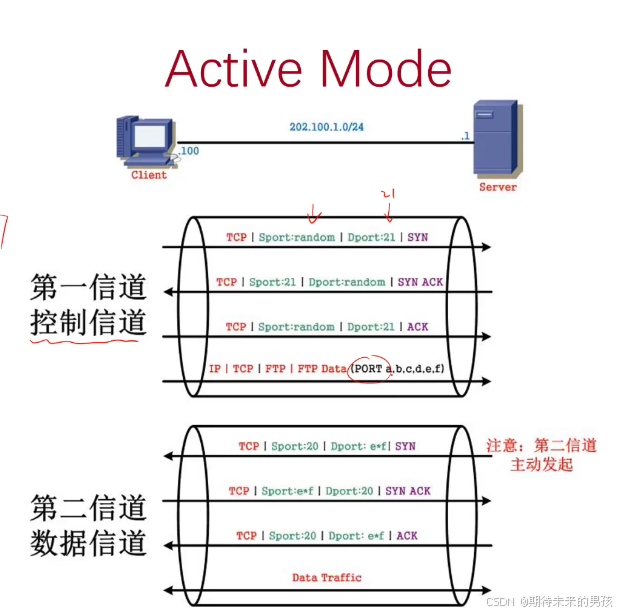

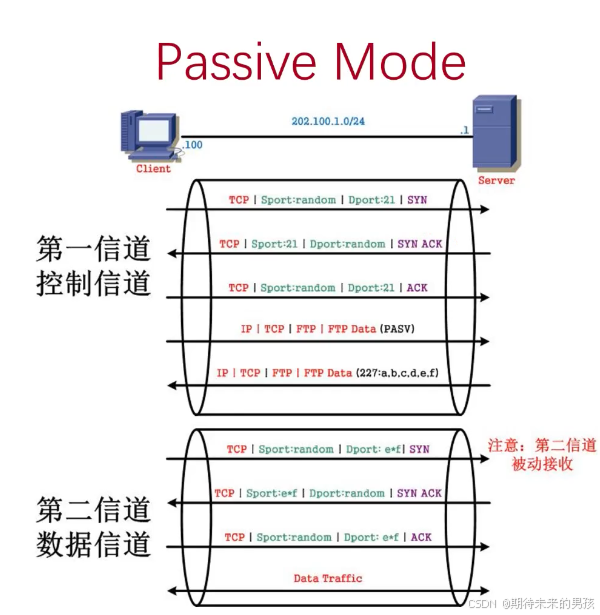

¶ MPF支持动态运用协议

FTP协议

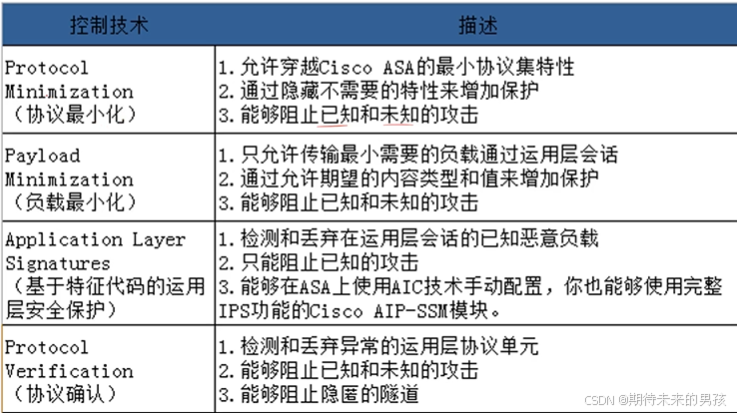

¶ MPF运用层策略

运用层访问控制能够执行如下功能:

1.对攻击客户和服务器运用的流量进行深度过滤

2.阻止恶意的内容被传递到终端

3.阻止隐蔽的隧道

¶ MPF 高级应用

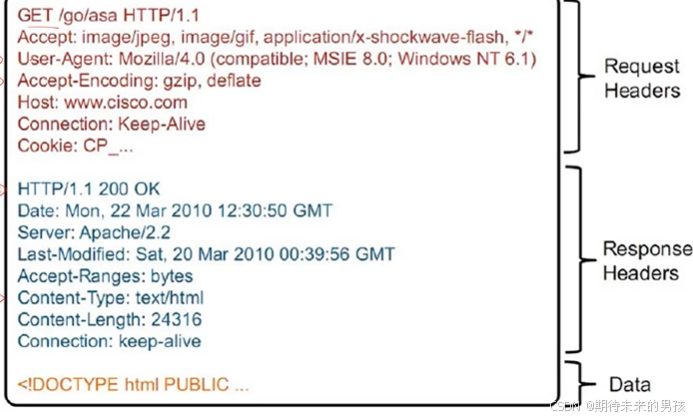

HTTP监控简介

1.Cisco ASA HTTP应用层监控能够分析HTTP请求和回应,并且允许在它们中的特性值,还能够使用正则表达式进行匹配。

2.更近一步,这个监控器能够确认是否遵循HTTP协议,记录访问的URI,和执行URL过滤,它也包含一系列内建的特性代码

HTTP Request和Response

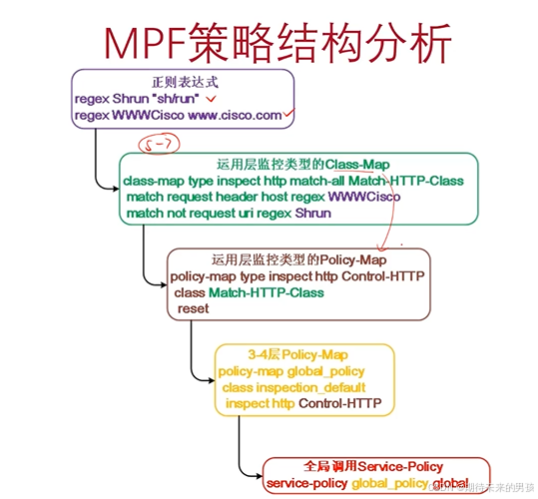

regex www "[www.cisco.com](http://www.cisco.com "www.cisco.com")"

regex shrun "sh/run"

sh run regex

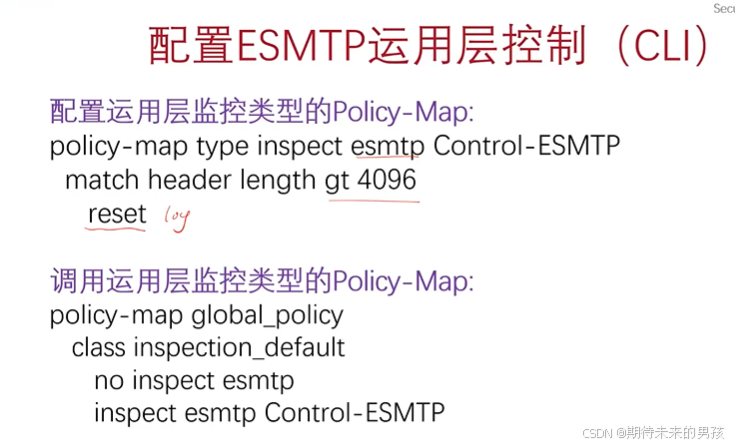

¶ ESMTP能够实现如下功能

1.深度的分析ESMTP的邮件投递会话,允许特殊的值和正则表达式匹配的内容,并且确认遵循SMTP协议。

2.Allows only seven minimum SMTP commands:helo,mail,rcpt,data,rset,noop,and quit(RFC 821). 7个特征值

3.Adds support for eight EsMTP commands:auth,data,ehlo,etrn,saml,send,soml, and vrfy.8个特征值

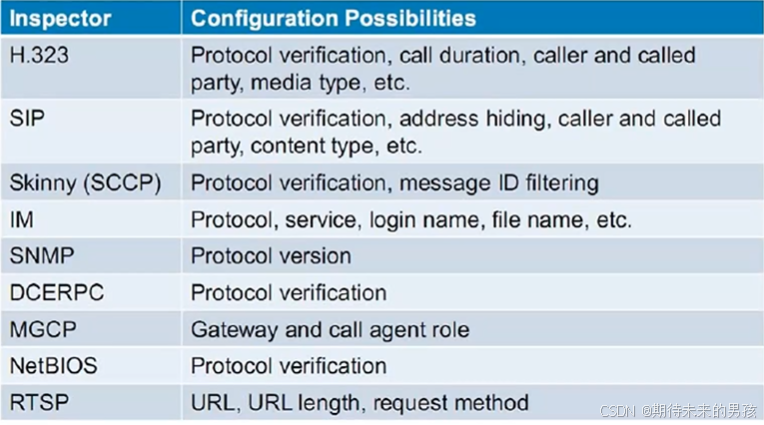

其他协议监控

¶ TCP SYN攻击

TCPSYN攻击利用TCP三次握手的漏洞来建立TCP会话,制造DOS攻击

1.一个攻击者伪装源IP地址发送SYN包到被攻击的服务器

2.服务器回送SYN-ACK包到伪装的IP地址Do

3.服务器等待永远也不能抵达的ACK包返回

CiscOASA使用TCPIntercept技术来阻止TCPSYN攻击。

¶ TCP Intercept介绍

Cisco ASA劫持TCP SYN,并且回应SYN-ACK,它的序列号被设置为一个“cookie“

1.cookie是一个由TCP和IP头部产生的hash值,因此ASA并不需要维护状态信息

2.一个合法的客户回送ACK,并且把确认序列号设置为cookie+1

3.一旦这个cookie被认为是可信的,ASA代理这个TCP会话到目的服务器

¶ TCP Intercept对连接的控制

·TCP intercept技术被配置来设置最大半开连接数

1.限制可以基于一个流的class-map或者基于每客户来设置

2.半开TCP连接就是不能完成三次握手的连接

3.当最大半开连接数抵达,ASA开始执行TCP Intercept

4.最大的半开连接数使用Cisco的MPF技术来设置

¶ QOS

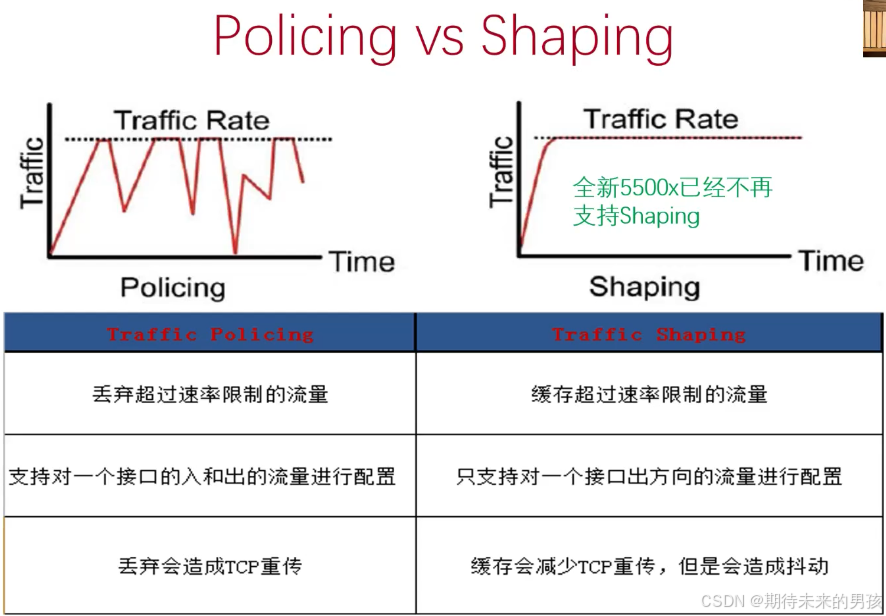

目前不支持Shaping

¶ Traffic Policing简介

1.流量Policing能够用来限制适当运用程序或者流量类的速率。

2.流量Policing使用Cisco MPF进行配置。

¶ Priority Queuing简介

1.CiscO ASA默认为一个接口收到的流量执行best-effort队列

2.best-effort队列是一个基于FIFO机制的服务

3.应该在一个接口为那些延时敏感的流量,例如:语音流量创建一个优先级队列。

4.Cisco ASA在移动数据包到best-effort队列之前,首先腾空优先级队列

5.使用Cisco MPF配置优先级队列