¶ 理论

¶ A/AFailover介绍

1.安全设备可以成对搭配成A/A的FO来提供设备级的余和负载分担

2.两个设备在彼此互为备份同时,也能同时转发流量(负载均衡).注意:负载均衡是通过相邻的路由器来实现的

3.使用虚拟子防火墙是必须的.子防火墙被归为两个FO组

4.一个物理防火墙只会在一个FO组中成为active

¶ A/A Failover对负载的处理

1.负载分担不相干的流量A/AFO不同的子防火墙有不同的安全功能,而且设计和实验都不是很复杂每一个物理设备都有一个这样的active子防火墙(转发流量)路由指向active的子防火墙,这些子防火墙分布在两个物理设备Physical Device

2.负载分担相关流量AVAFO不同的子防火墙有相同的安全功能,在这种情况下,设计起来比较复杂.每一个物理设备都有一个这样的active子防火墙(转发流量)在邻近的路由设备上必须分割流量到两个物理设备上的两个active子防火墙上返回流量必须特殊处理

¶ Active context的选举

当一个安全设备启动后,它开始一个FO选举过程

当在FO接口检查到一个正在协商的设备,本地FO组配置的Primary设备将成为active。

如果它检测到一个设备在两个组里都是active,那么它在两个FO组将变为standby.

如果它没有检测到设备,它在两个FO组将变为active.

这些输出结果是假设安全设备在FO组里都是健康的,如果不是,那么健康的子墙在一个FO组里将变成active.

¶ Failover的切换事件

FO出现在设备或子防火墙级别上

当一个物理防火墙的一个组内的active成员出现故障,另一个物理防火墙的standby成员将变为active.

安全设备单元的优先级不会改变(primary/secondary是物理概念)切换发生后,IP和MAC地址在组成回到标被交换

链路类型和AS一样

部署方针和AS一样 license 需要AA

¶ A/AFO的异步路由问题

在一个负载均衡的方案中,邻接的路由器使用ECLB静态路由和PBR来实现负载分

担数据包不从始发的设备返回,这就叫做异步路由

设备收到一个数据包,但是没有这个包的状态信息这个包被丢弃

在这种环境,必须做出配置来支持异步路由的包

把发生异步路由成员的接口指派到相同的ASR组

安全设备检查其他FO组的状态化表项

假如在其他FO组的状态化信息表项中发现这个包的状态化信息,则2层信息被重写并且包将发送给其他设备

包通过其他设备转发

¶ ASR-Group工作细节

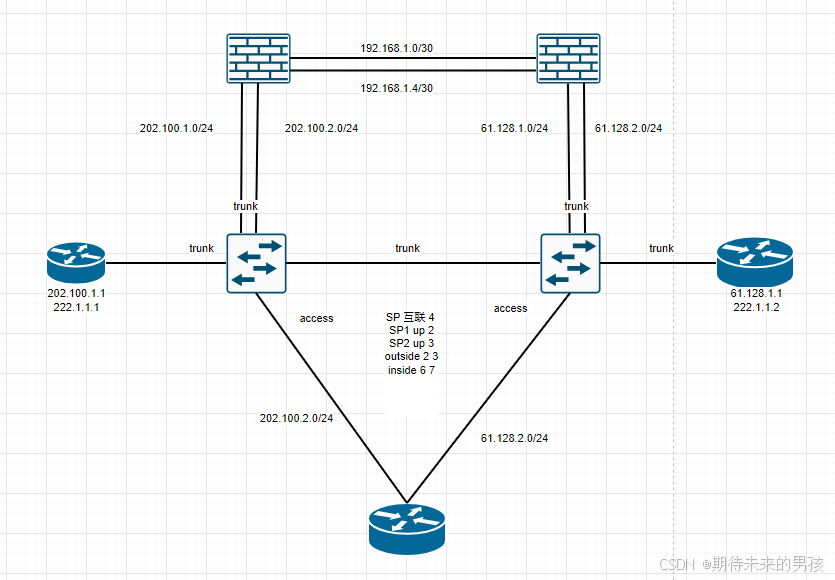

1.一个oubound会话穿越ASA1.它的出接口为202.100.1.10。

2.因为互联网出现了异步路由,返回流量从ASA2的61.128.1.10返回

3.正常情况这个返回流量因为在61.128.1.10这个接口无法找到会话信息,应该被丢弃。然而这个接口使用命令(asr-group1)放入了asr-group,这个单元就会查找配置相同asrgroupID接口的会话信息。

4.会话信息在接口202.100.1.20上被查找到,这个接口属于C1的备用单元。这些状态化信息是从ASA1通过StatefulFO复制到了ASA2。

5.防火墙改写数据包二层头部,修改目的MAC为202.100.1.10.并且重定向数据从202.100.1.20这个接口发出,这样流量就从发起的接口202.100.1.10返回了,保障了在异步路由情况下的正常工作。

outbound流量 在 将outside接口加入asr-group组 反之

¶ Failover对软件的支持

处于FO配置的设备,应该具有相同的主要和次要的软件版本

在软件升级的过程当中,你可以在每台设备上运行不同的版本,并且仍然维持FO.

¶ 零停机时间升级OS步骤

下载新的软件到两个设备并且指定加载新的镜像

重启备用单元

强迫active单元切换到standby单元

重启前任active单元

恢复原active单元到active状态

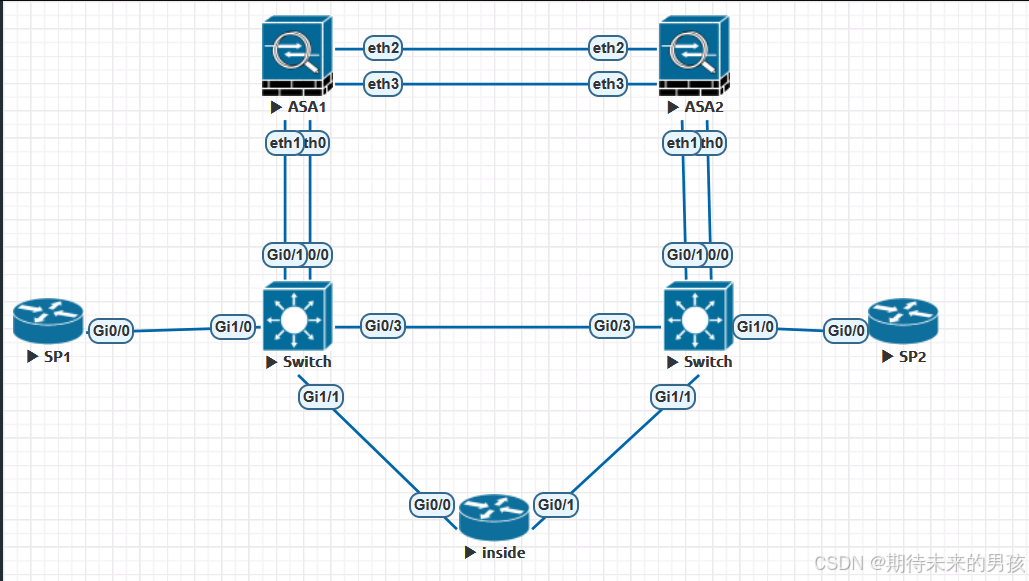

¶ 物理拓扑

¶ 说明

¶ 配置过程:

ASA1、2 需先切换到mode到 multiple

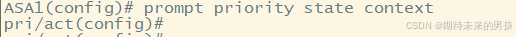

标识设备:prompt priority state context

¶ ASA1配置

接口

所需接口 no shutdown

interface Ethernet0

!

interface Ethernet0.2

vlan 2

!

interface Ethernet0.3

vlan 3

!

interface Ethernet1

!

interface Ethernet1.6

vlan 6

!

interface Ethernet1.7

vlan 7

!

子墙

admin-context admin

context admin

config-url disk0:/admin.cfg

!

context c1

allocate-interface Ethernet0.2

allocate-interface Ethernet1.6

config-url disk0:/c1.cfg

join-failover-group 1

!

context c2

allocate-interface Ethernet0.3

allocate-interface Ethernet1.7

config-url disk0:/c2.cfg

join-failover-group 2

子墙C1

interface Ethernet0.2

nameif outside

security-level 0

ip address 202.100.1.10 255.255.255.0 standby 202.100.1.20

!

interface Ethernet1.6

nameif inside

security-level 100

ip address 202.100.2.10 255.255.255.0 standby 202.100.2.20

子墙C2

interface Ethernet0.3

nameif outside

security-level 0

ip address 61.128.1.10 255.255.255.0 standby 61.128.1.20

!

interface Ethernet1.7

nameif inside

security-level 0

ip address 61.128.2.10 255.255.255.0 standby 61.128.2.20

failover

failover lan unit primary

failover lan interface FO Ethernet2

failover key cisco

failover link sta Ethernet3

failover interface ip FO 192.168.1.1 255.255.255.252 standby 192.168.1.2

failover interface ip sta 192.168.1.5 255.255.255.252 standby 192.168.1.6

failover group 1

primary

preempt

failover group 2

secondary

preempt

failover

¶ ASA2配置

failover lan unit secondary

failover lan interface FO Ethernet2

failover key cisco

failover link sta Ethernet3

failover interface ip FO 192.168.1.1 255.255.255.252 standby 192.168.1.2

failover interface ip sta 192.168.1.5 255.255.255.252 standby 192.168.1.6

failover

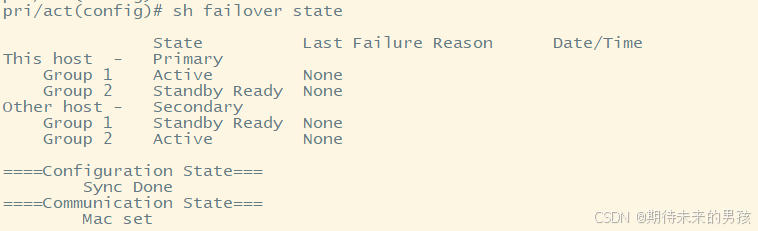

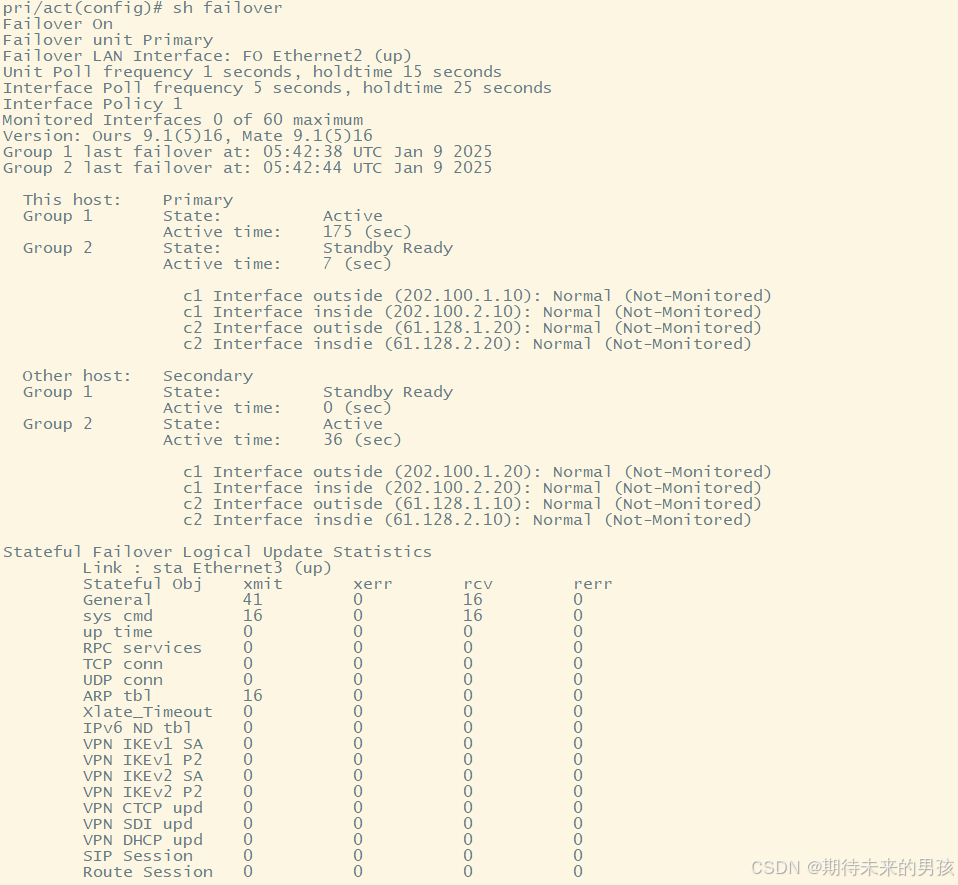

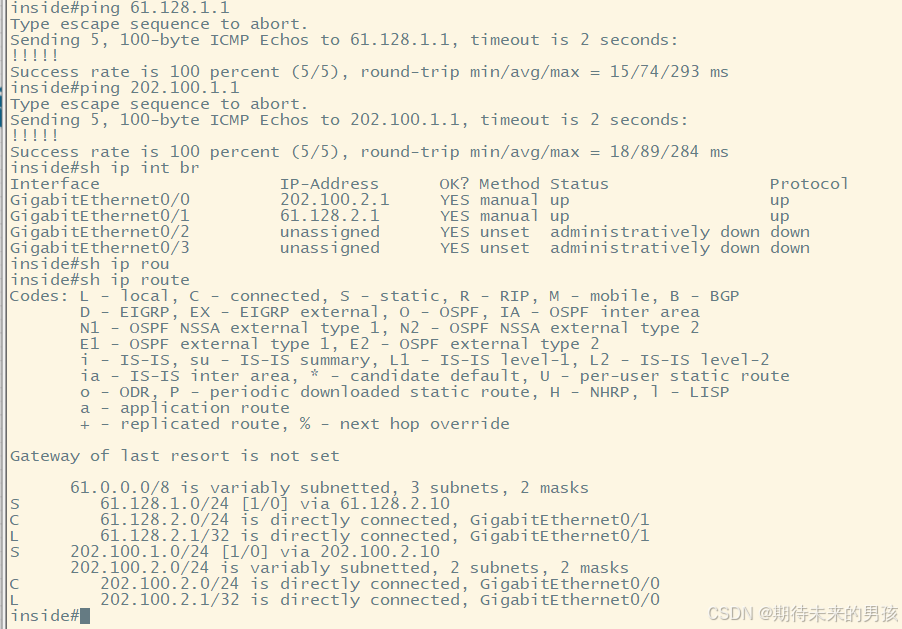

¶ 验证: