实验拓扑:

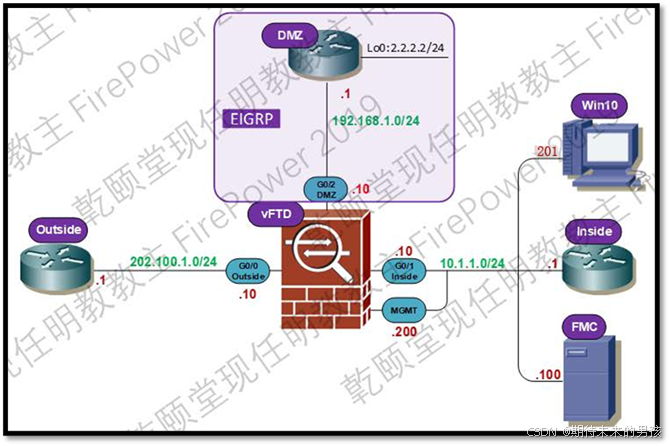

Firepower实验拓扑:

FlexConfig实验拓扑

环境描述:

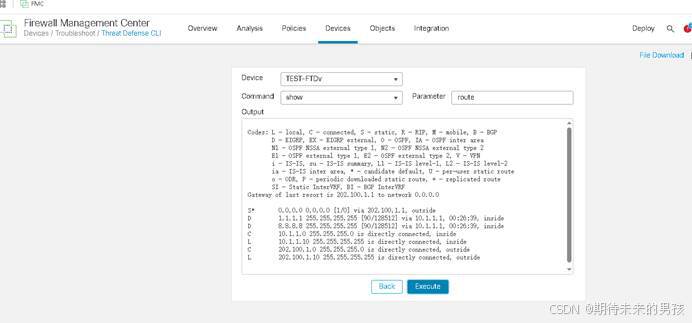

Firepower实验拓扑

- 本拓扑中包含两台防火墙,vFTD防火墙和ASAv防火墙为虚拟墙;三台路由器(Outside、Inside和DMZ);一台域控制器(WIN2008AD);一台FMC;三台WIN10(AD Win10、MGMT Win10、SSLVPN Win10);一台ISE2.1。

- 连接方式:本拓扑中的设备均为虚拟机桥接。

- 地址范围:

- Inside:10.1.1.1/24

- FMC:10.1.1.100/24

- AD WIN10:10.1.1.201/24

- MGMT Win10:10.1.1.202/24

- VyOS_Outside:202.100.1.1/24

- DMZ:192.168.1.1/24

- WIN2008:192.168.1.244/24

- ISE:192.168.1.241/24

- DMZ(Lo0):2.2.2.2/24

- vFTD:

G0/0——202.100.1.10/24

G0/1——10.1.1.10/24

G0/2——192.168.1.10/24

MGMT——10.1.1.200/24

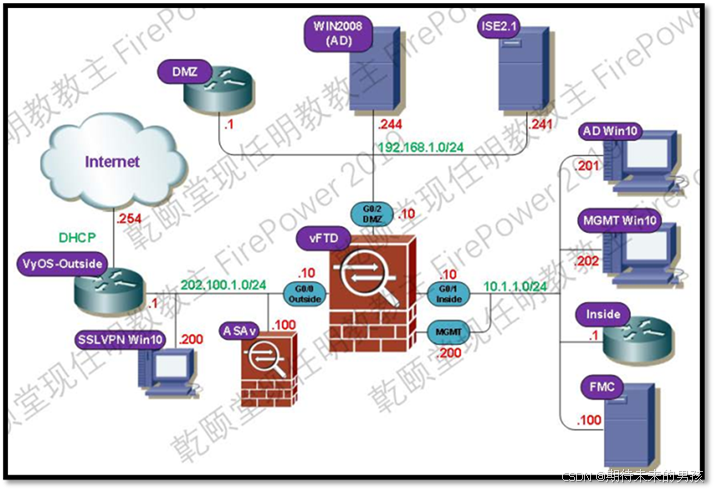

FlexConfig实验拓扑

本拓扑中包含一台vFTD防火墙;三台路由器(Outside、Inside和DMZ);一台FMC;一台WIN10(MGMT Win10)。

- 用户密码:

Chrome浏览器已做好书签

ISE: username:admin password:Cisc0123

WIN2008: username:administrator password:Cisc0123

FTD: username:admin password:Cisc0@123

FireAMP底层: password:Cisc0123

FireAMP上层: username:admin@cisco.com password:Cisc0123

FMC: username:admin password:Cisc0123

WIN10_AD: username:fpuser password:Cisc0123

WIN10_MGMT: username:qytuser password:Cisc0123

SSLVPN: username:administrator password:Cisc0123

- 注意事项:

- 配置前请先恢复快照,以免之前同学留下的配置影响实验。

实验需求:

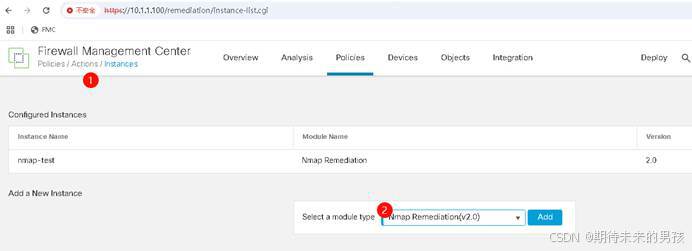

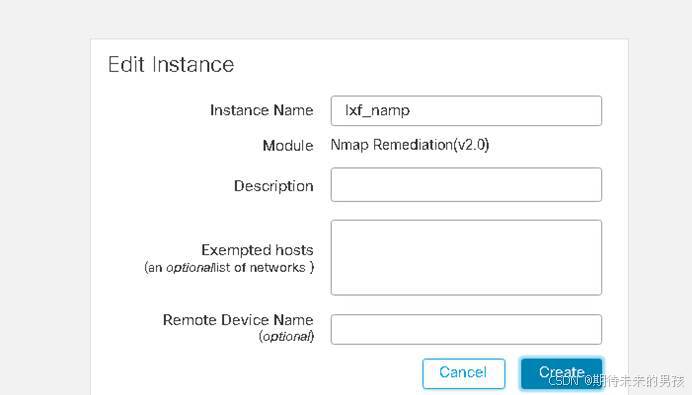

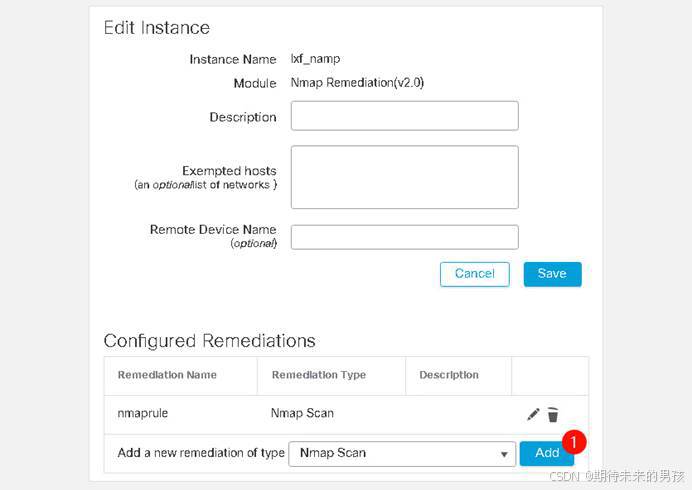

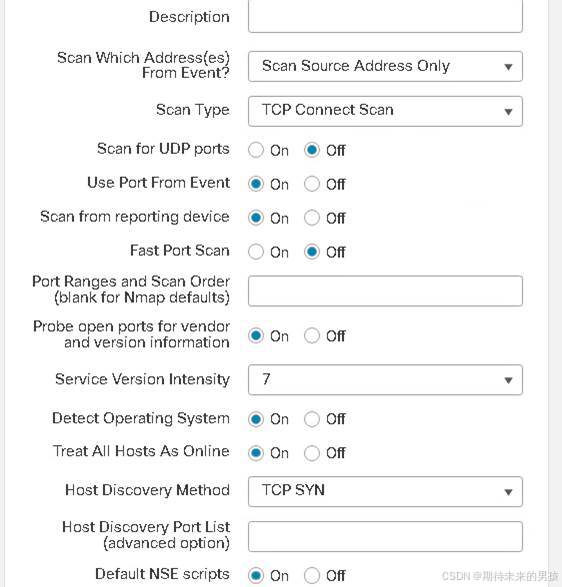

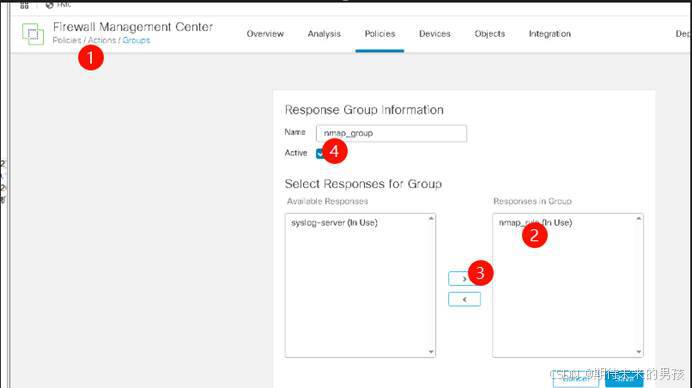

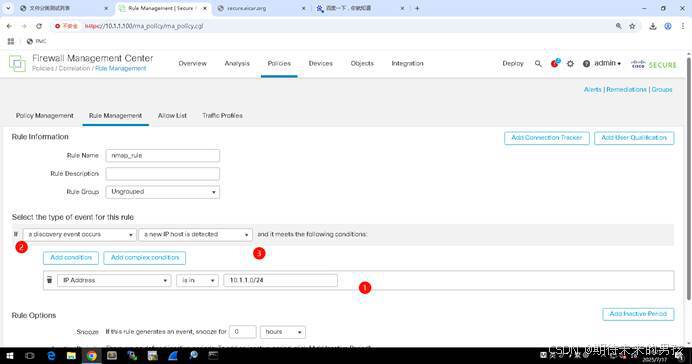

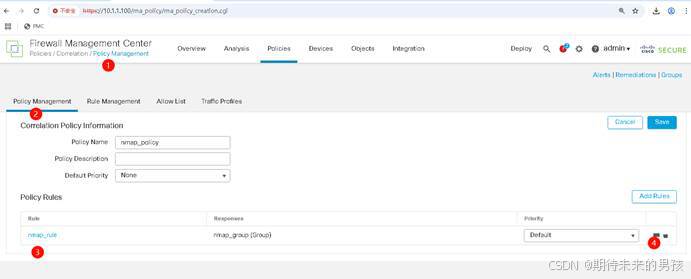

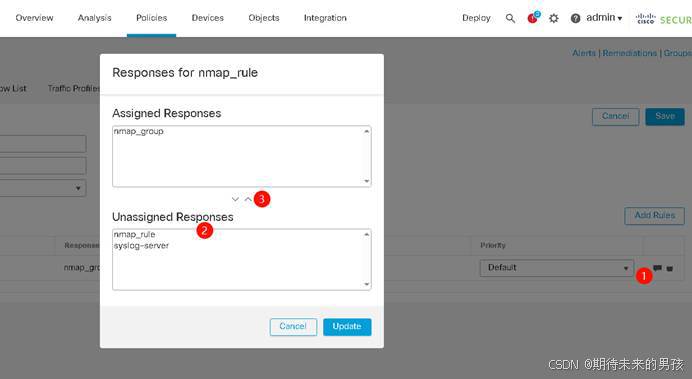

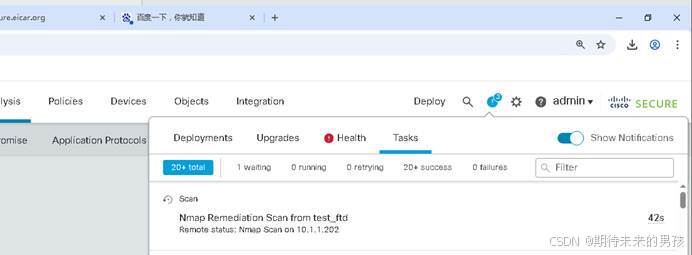

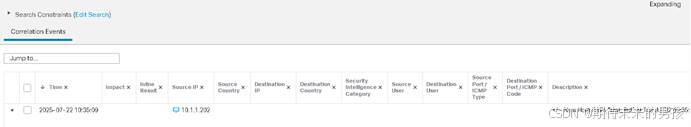

- 配置相关性与合规性策略,在10.1.1.0/24网络中,当通过Network Discovery功能发现新主机时,对这台主机进行一次NMAP扫描。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

在Network Map中删除10.1.1.202触发规则

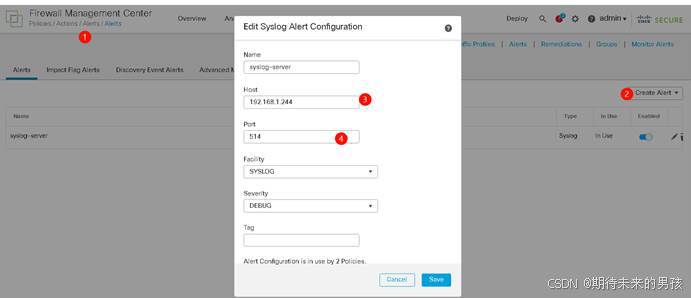

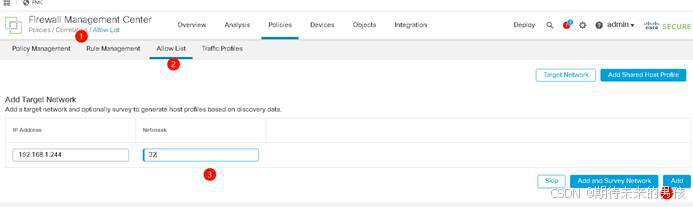

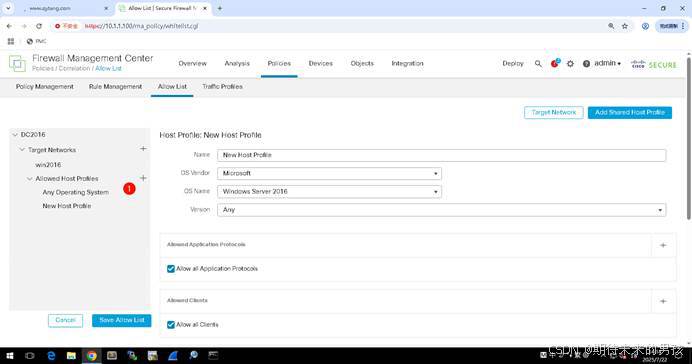

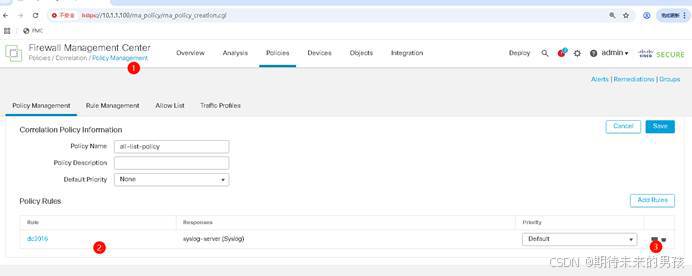

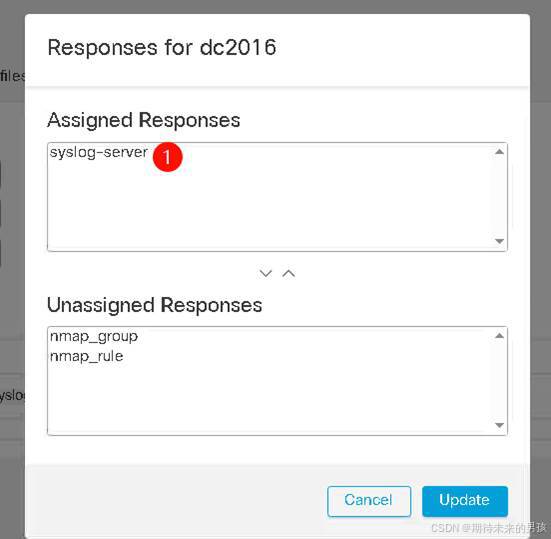

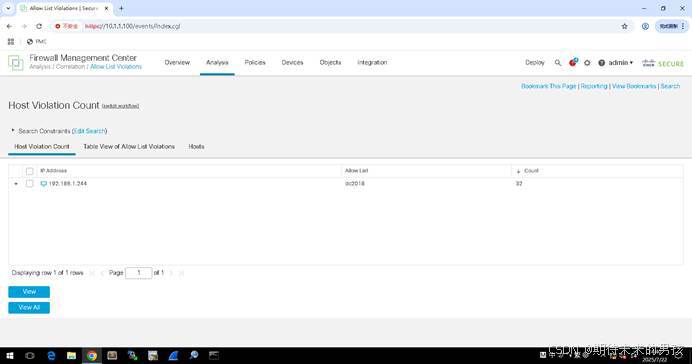

- 配置相关性与合规性策略,为 WIN2008 AD服务器(192.168.1.244)创建合规性白名单,当收到白名单之外的流量流量时,产生Syslog告警,并发送到AD服务器上的Syslog Server软件上。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

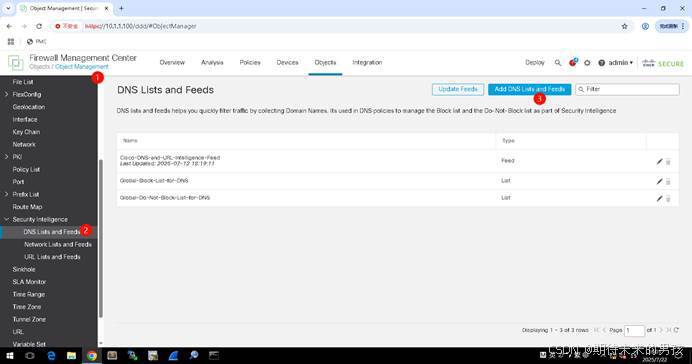

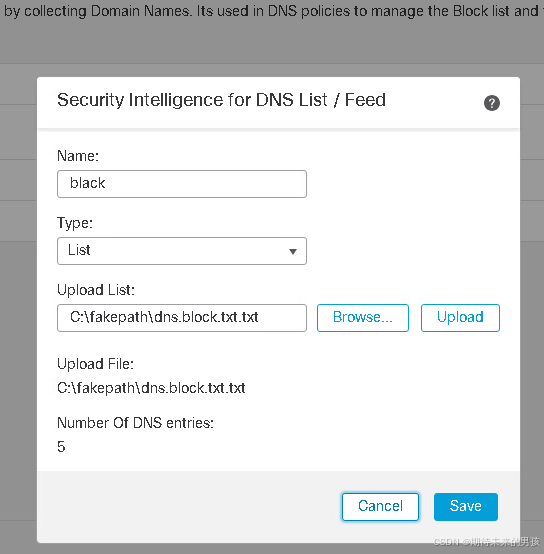

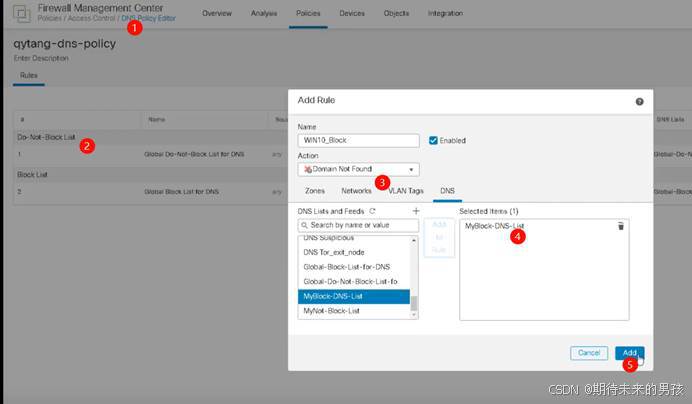

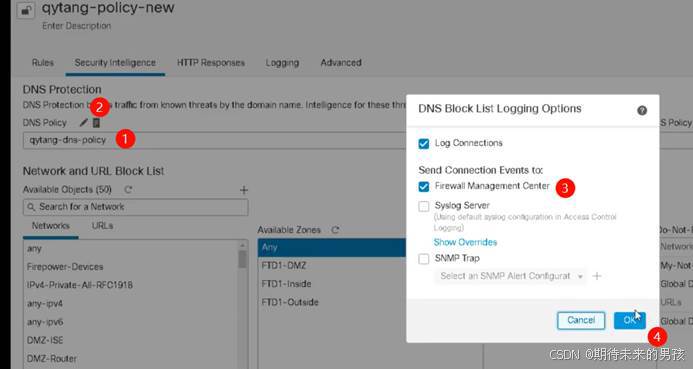

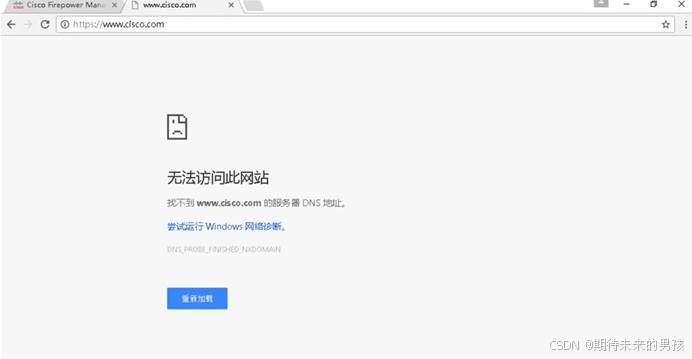

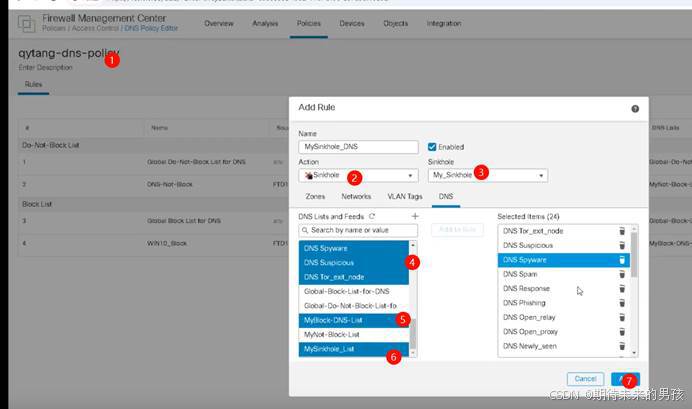

- 针对WIN10做DNS策略,将淘宝、京东、优酷、思科、乾颐堂官网加入DNS黑名单,并测试结果。

注:

- 淘宝:www.taobao.com

- 京东:www.jd.com

- 优酷:www.youku.com

- 思科:www.cisco.com

- 乾颐堂:www.qytang.com

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

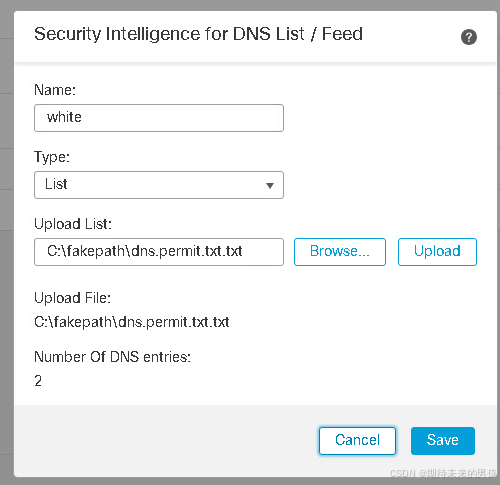

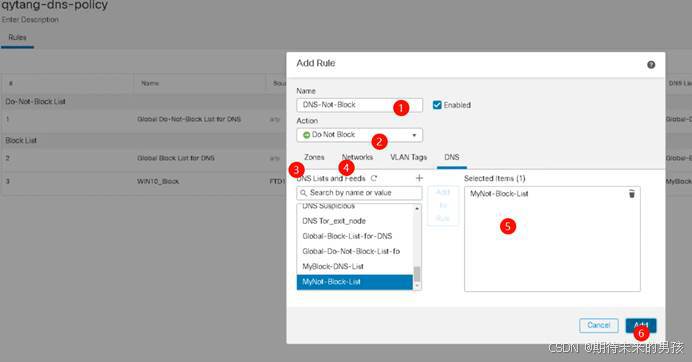

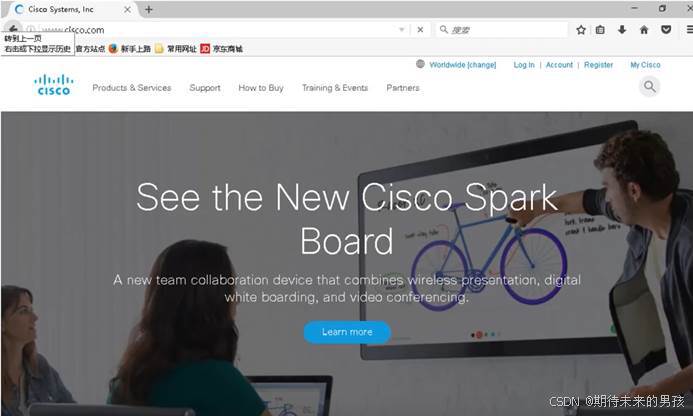

- 针对WIN10做DNS策略,不改变原有的DNS黑名单配置;创建DNS白名单。将思科和乾颐堂官网加入白名单,并测试结果。

注:

- 思科:www.cisco.com

- 乾颐堂:www.qytang.com

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

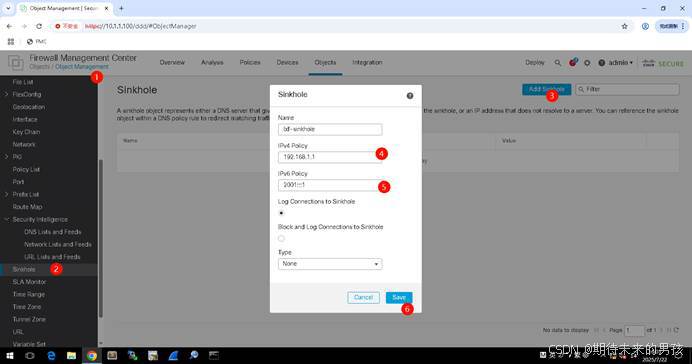

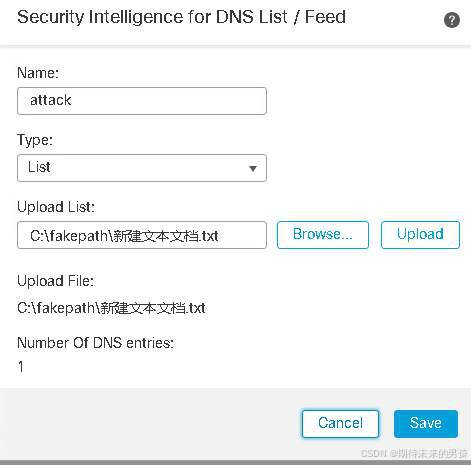

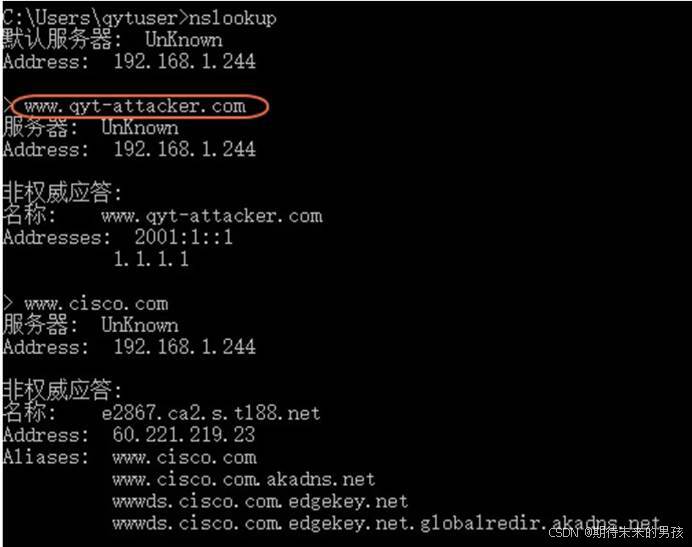

- 使用Sinkhole,定义恶意域名的解析到1.1.1.1,并找出受感染的主机。

注:

- 恶意域名:www.qyt-attacker.com

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

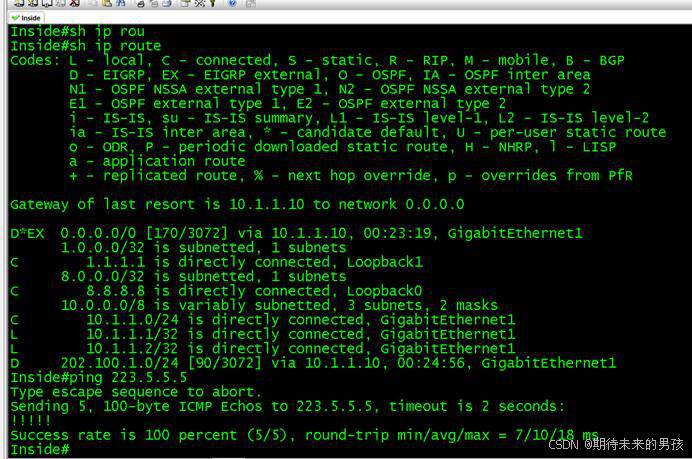

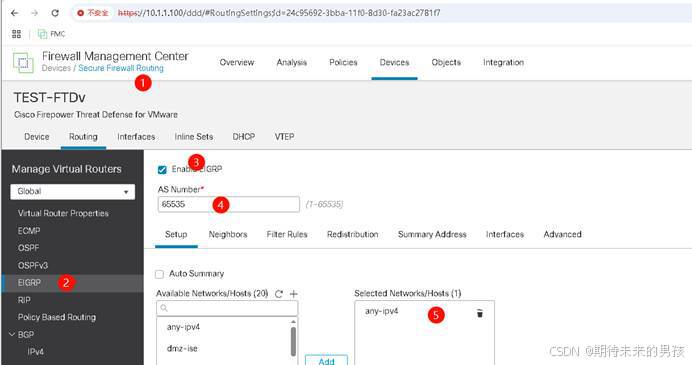

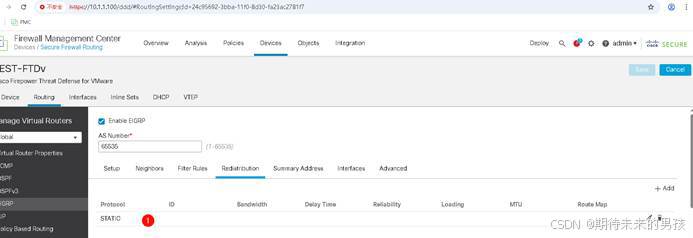

- 按照教主视频,通过Cisco FMC FlexConfig配置EIGRP,并验证现象。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

https://secure.cisco.com/secure-firewall/docs/eigrp-fmc

router eigrp 65535

network 1.1.1.1 0.0.0.0

network 8.8.8.8 0.0.0.0

network 10.1.1.0 0.0.0.255

eigrp router-id 1.1.1.1

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##