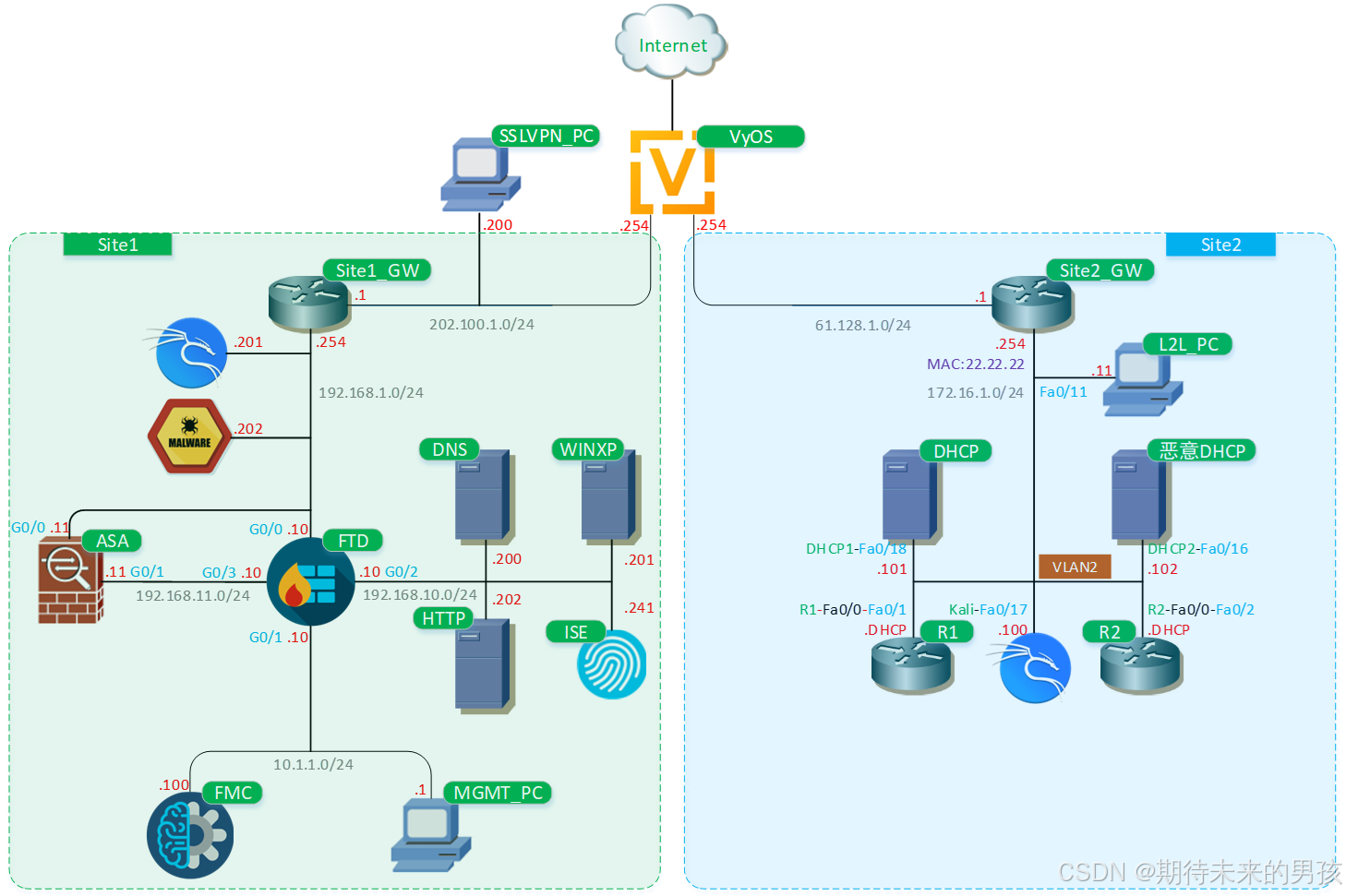

- 配置本地认证登录管理

需求:

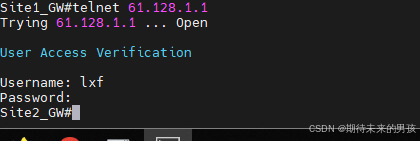

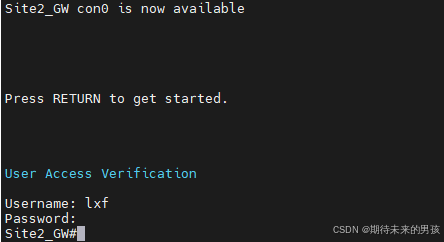

Site1_GW通过VTY登陆到Site2_GW,验证本地用户名密码认证与授权

[Site2_GW账号:自己名字 密码:自己名字 5级权限]

Site2_GW通过Console登陆时需要用户名和密码认证

配置:(可截图可贴配置)

#

username lxf secret lxf940709

username lxf privilege 5

#

line vty 0 15

login local

transport input all

line con 0

login local

现像:(截图并标注关键数据)

- Site2_GW配置Cisco登录增强条件

需求:

如果在60秒内有3次密码输入错误的情况,则挂起15分钟

若密码输入错误,则停顿3秒后才可以进行下一次输入

如果登录3次失败,则产生log日志

如果登录成功,也将产生log日志

安静模式仅允许L2L_PC访问Site2_GW

配置:(可截图可贴配置)

login block-for 900 attempts 3 within 60

login delay 3

login quiet-mode access-class allow-mgmt-net #不受限制主机

login on-failure log every 3

login on-success log

#

ip access-list standard allow-mgmt-net

10 permit 172.16.1.11

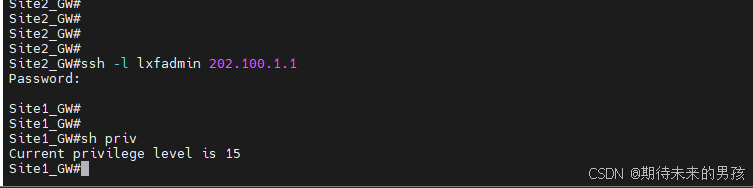

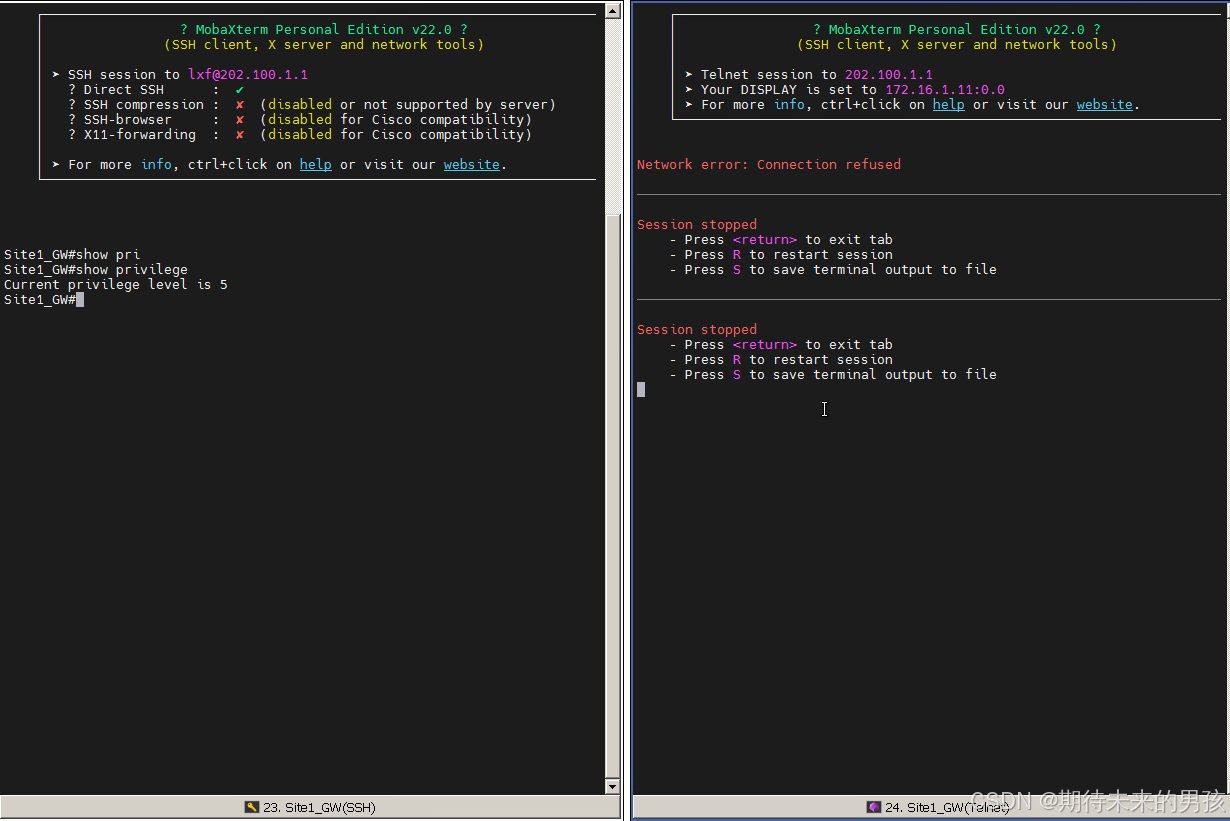

- Site1_GW配置SSH本地认证

需求:

创建本地用户名和密码【使用自己名字作为用户名和密码】,赋予15级别权限

RSA密钥对长度2048位

SSH使用版本2

仅允许SSH登陆到Site1_GW

配置:(可截图可贴配置)

username lxf privilege 5 secret lxf940709

ip domain name qytang.com

crypto key generate rsa modulus 2048

ip ssh version 2

#

line vty 0 530

login local

transport input ssh

测试:L2L_PC通过SSH登陆Site1_GW(截图)

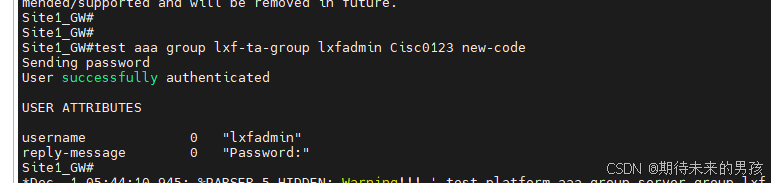

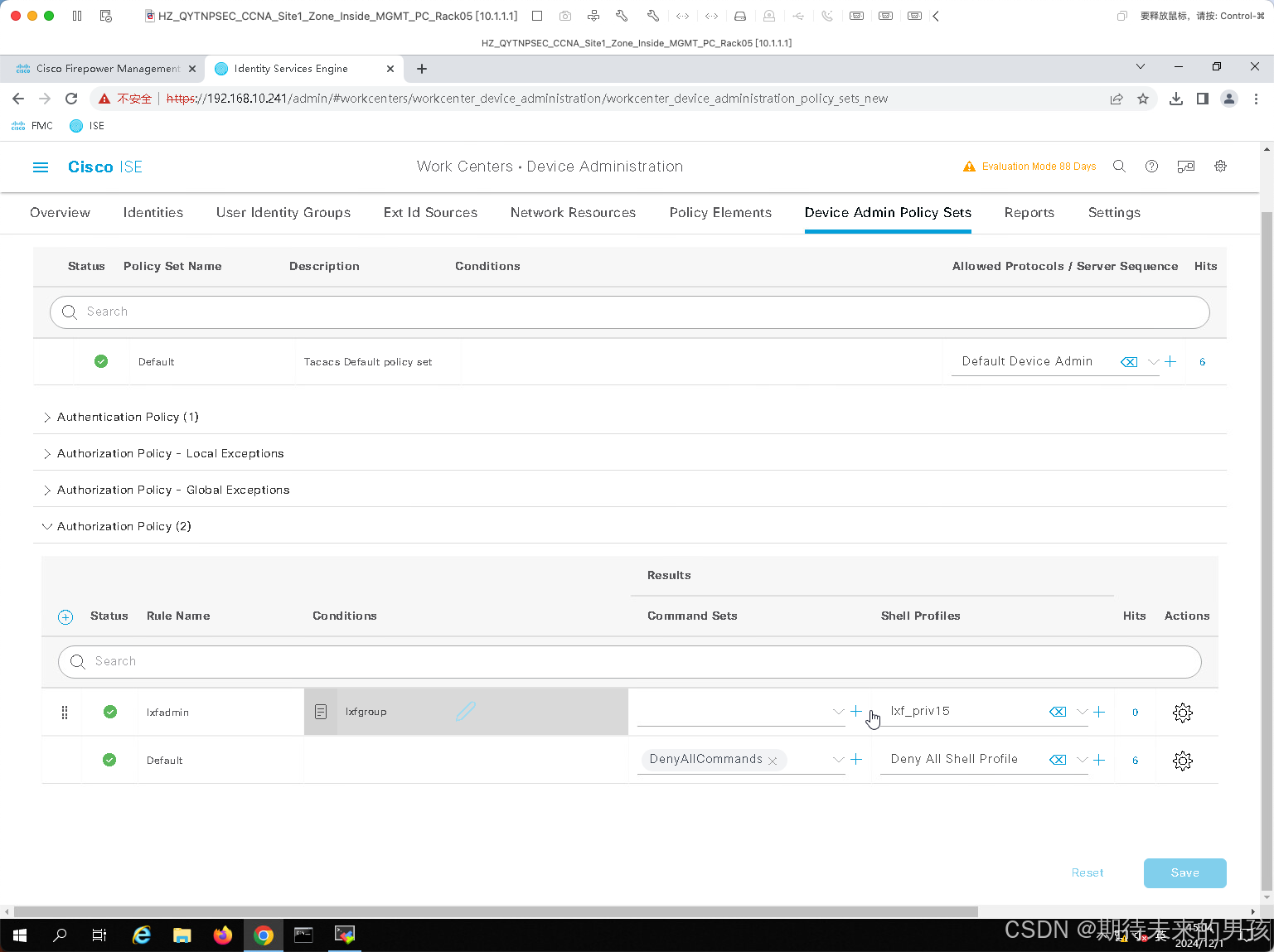

- 【高级需求,挑战自我】 根据拓扑完成Site1_GW设备的AAA管理

操作提示:

流量放行:

-

放行Inside_MGMT_PC到DMZ的ISE网管流量(https)

-

放行Site1_GW到DMZ-ISE的AAA流量(RADIUS和TACACS+)

Site1_GW路由配置

- 在路由器上配置AAA认证并启用线下保护

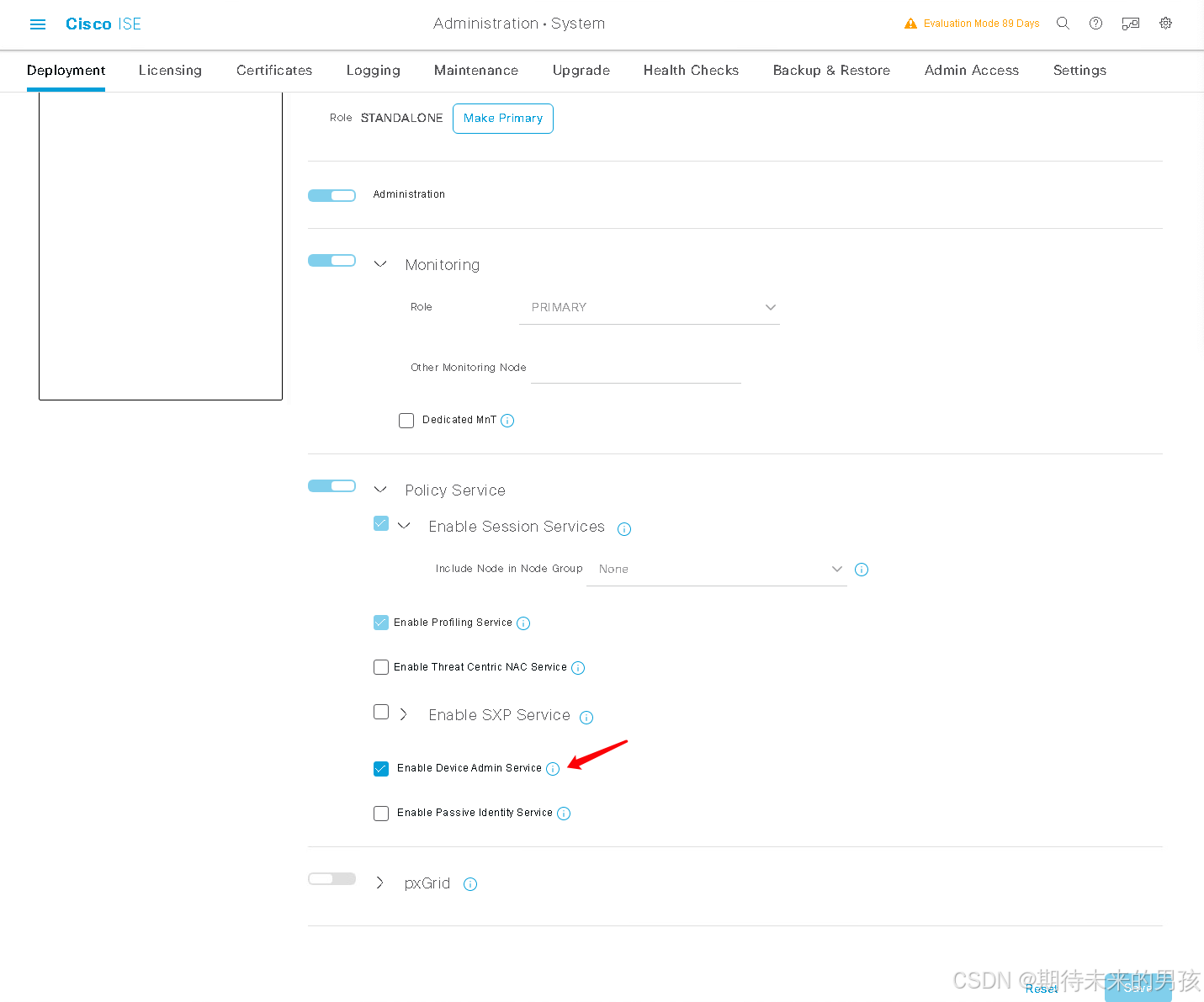

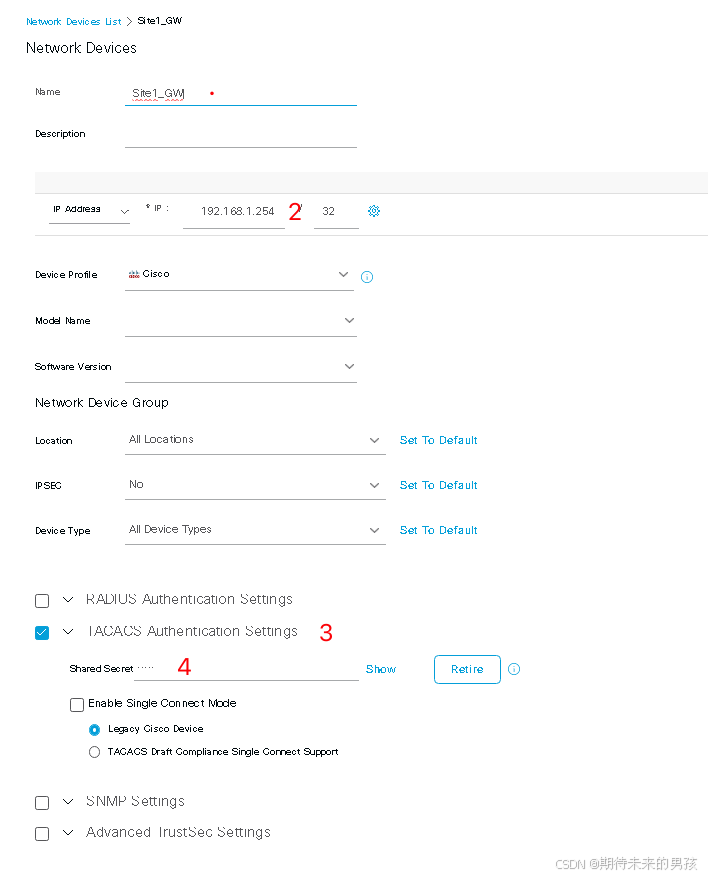

AAA服务器配置

-

ISE上创建Network Device(Site1_GW)

-

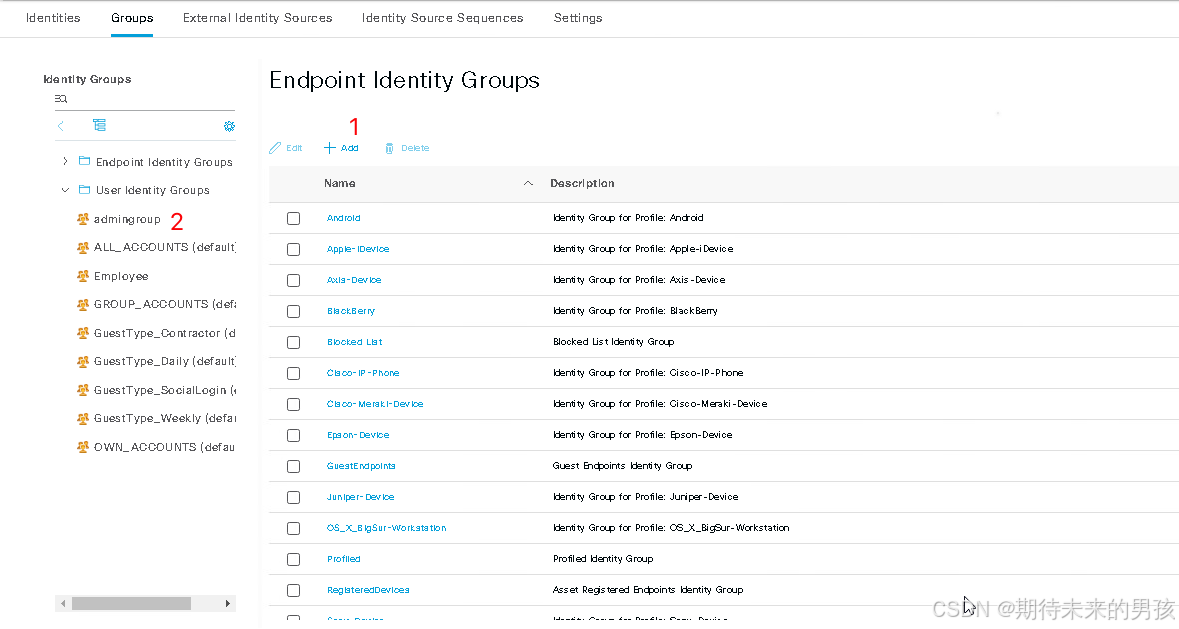

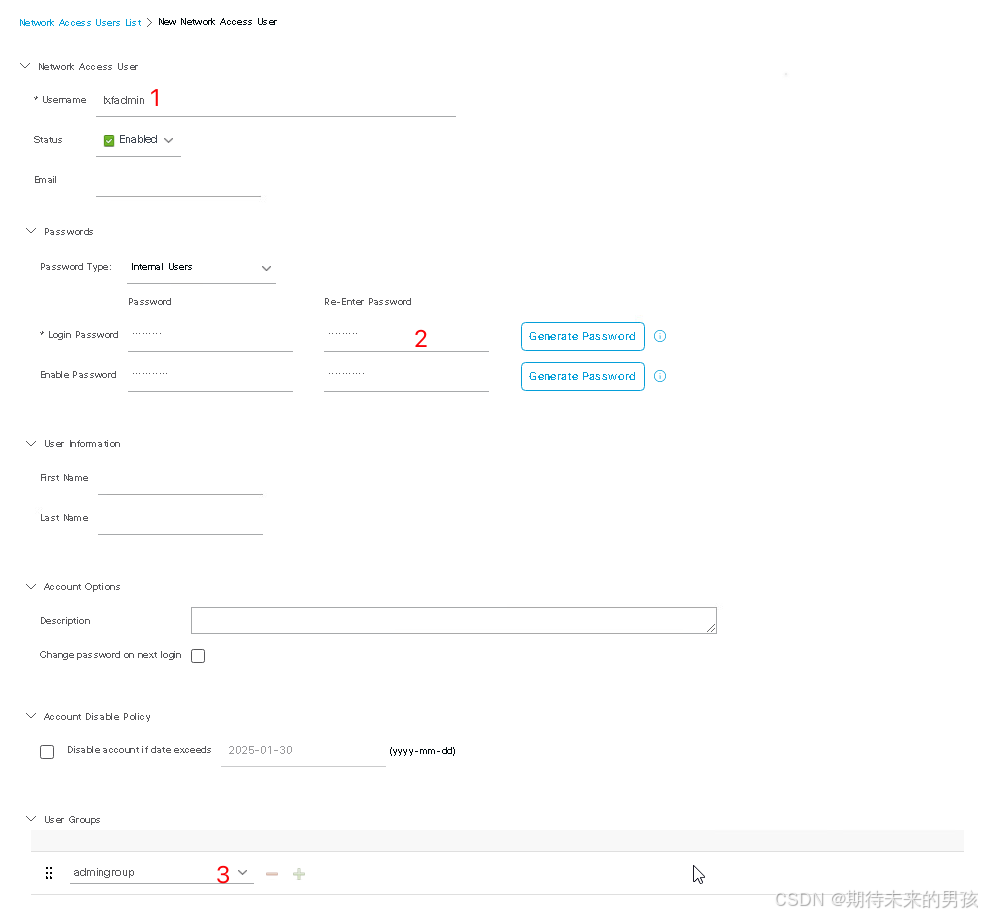

ISE上创建账号(用户名:自己名字,密码:自己名字)

-

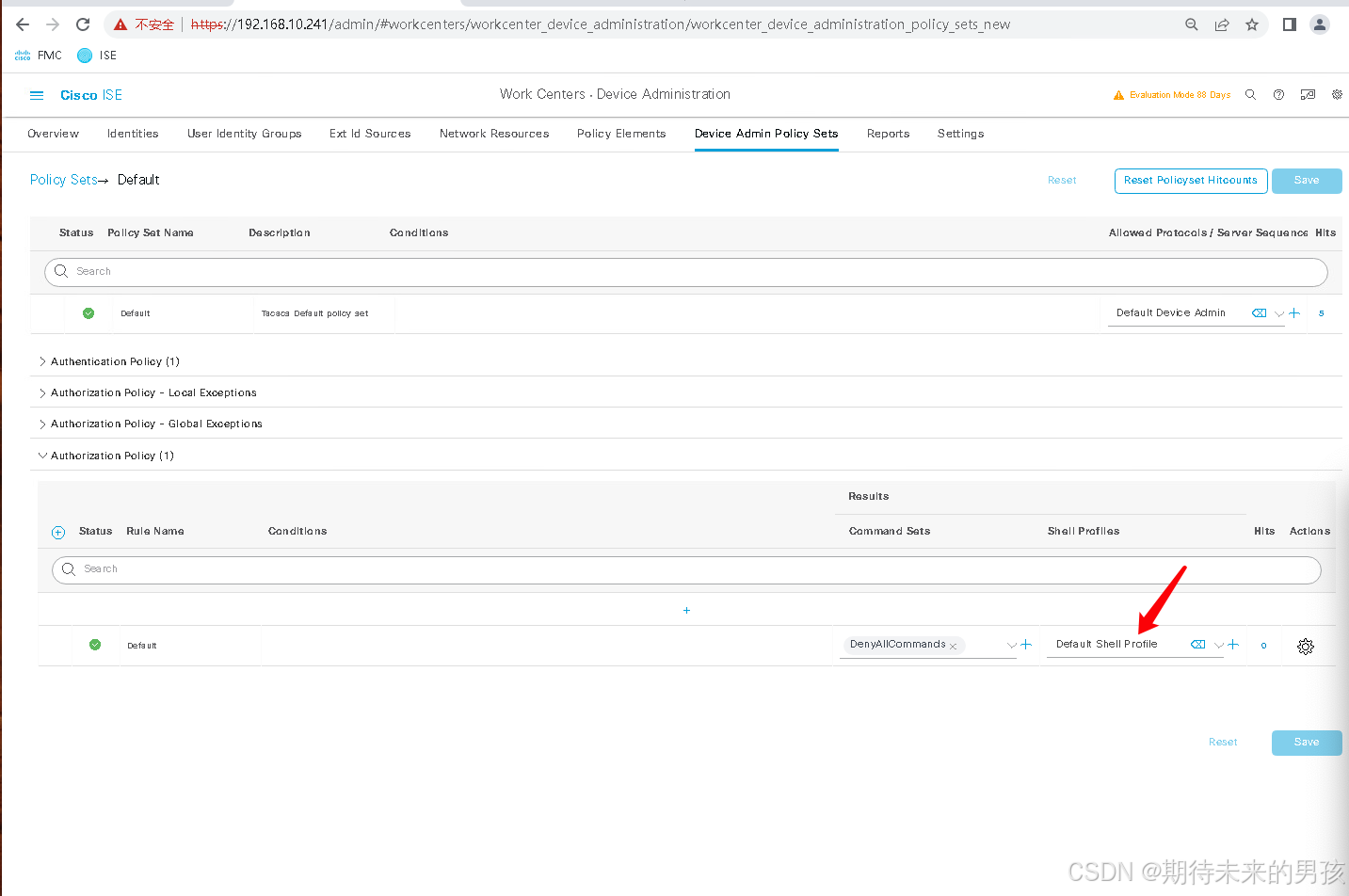

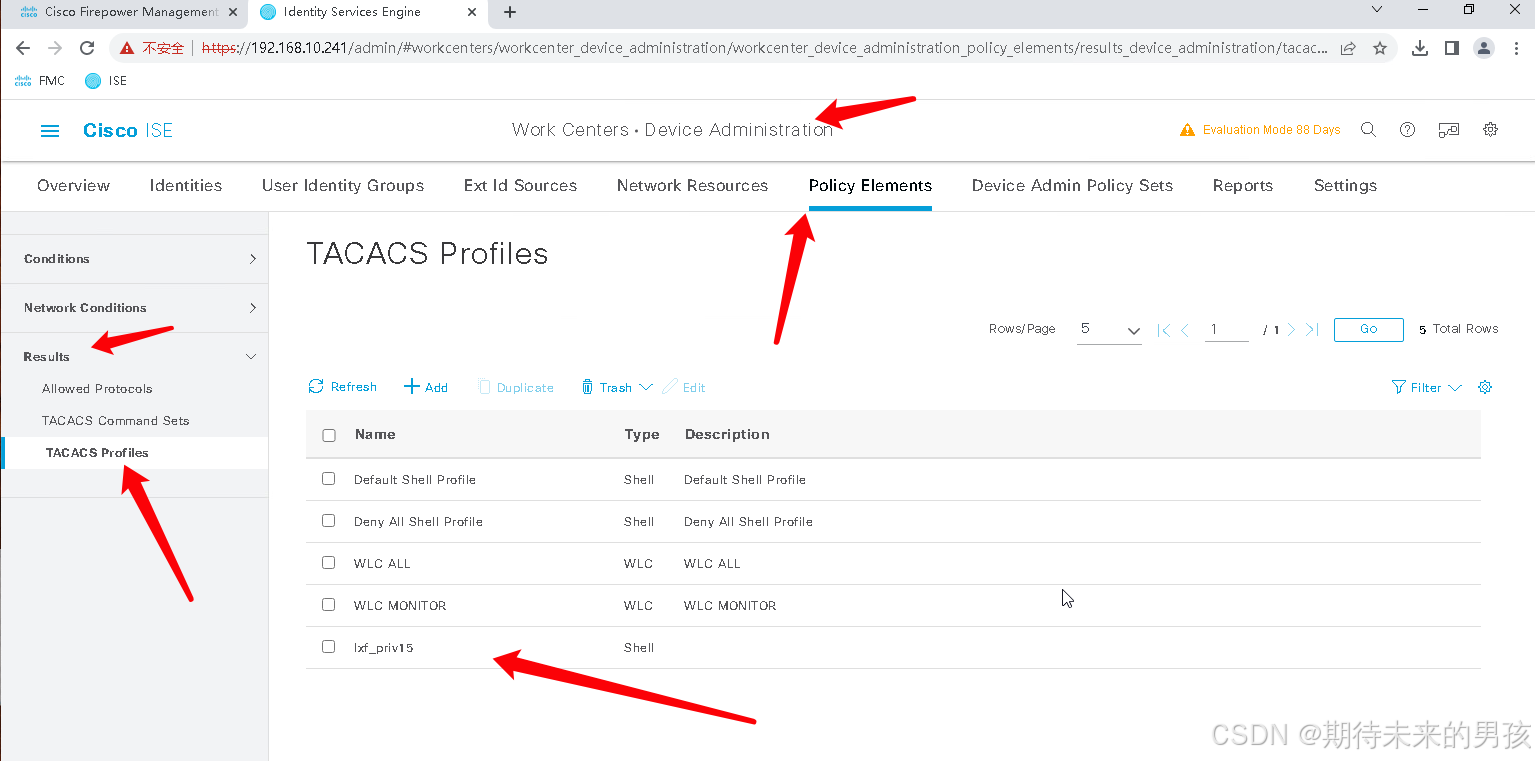

ISE上创建策略给与用户15级别的权限

-

验证用户通过AAA认证后查看ISE日志信息

配置:(可截图可贴配置)

线下保护

aaa new-model

!

aaa authentication login noacs line none

!

aaa group server tacacs+ lxf-ta-group

server-private 192.168.10.241 key cisco

!

aaa authentication login lxf\_vty group lxf-ta-group local

aaa authorization exec lxf\_vty group lxf-ta-group local

aaa accounting exec lxf\_vty start-stop group lxf-ta-group

!

line con 0

login authentication noacs

line vty 0 530

authorization exec lxf\_vty

accounting exec lxf\_vty

login authentication lxf\_vty

transport input all

ISE 配置

开启设备管理

现像:(截图并标注关键数据)