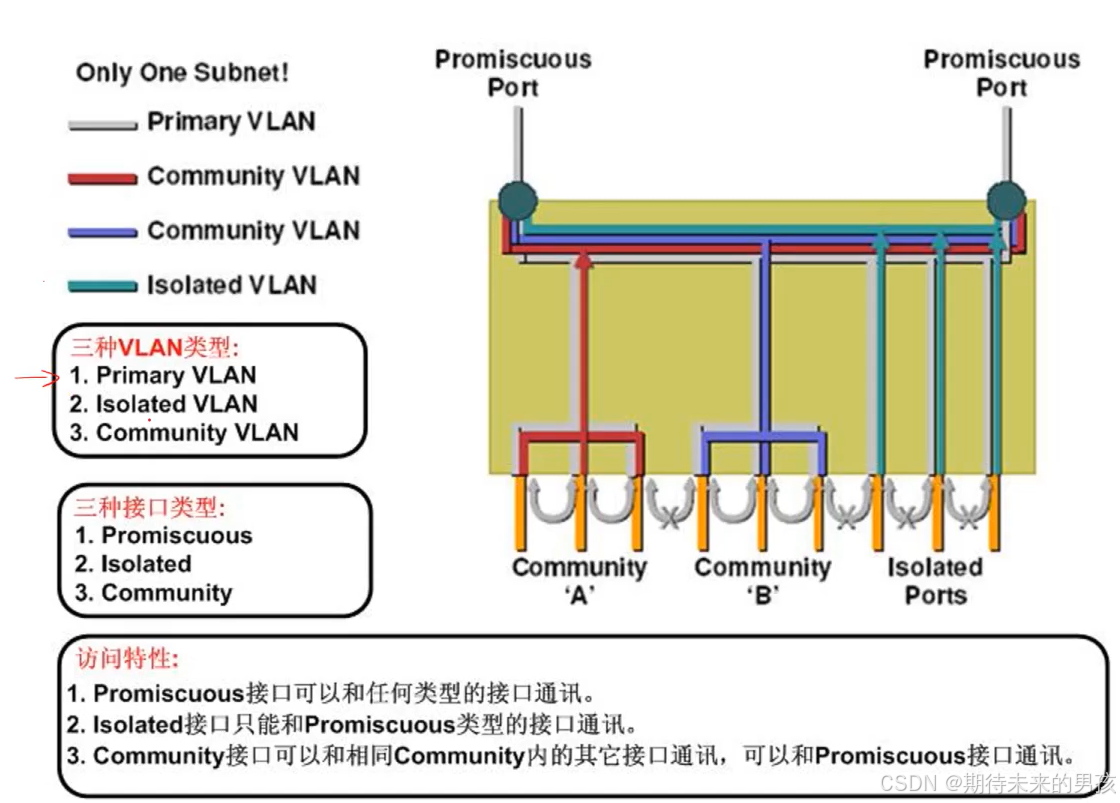

PVLAN

PVLANS允许你提供一个VLAN内的粗犷的访问控制来限制连接:

- 一个VLAN可以分为多个逻辑部分(次要vlan),它具有特定连接需求

- 次要VLAN可以创建主机组或隔离单个主机,并仍然为离开VLAN提供三层路由

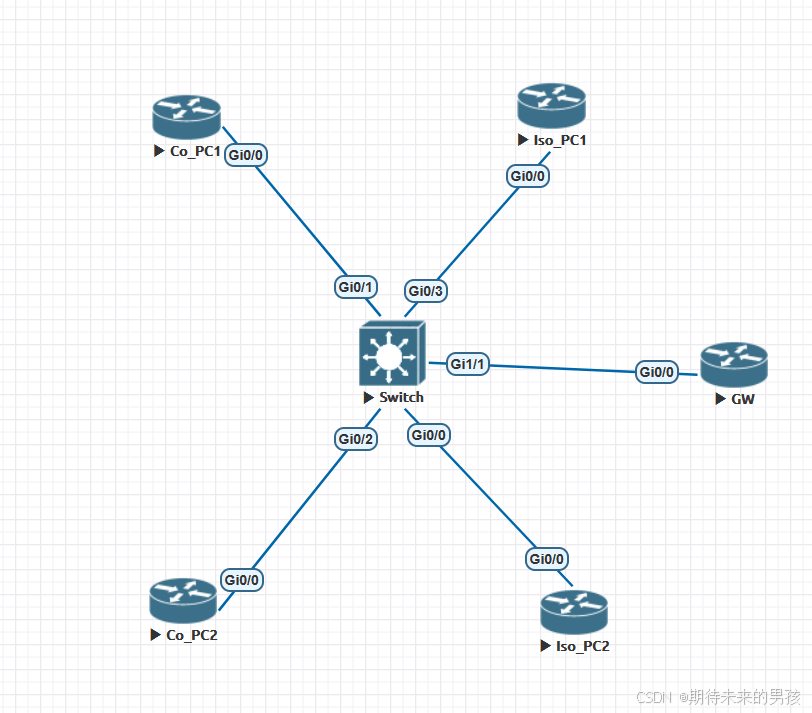

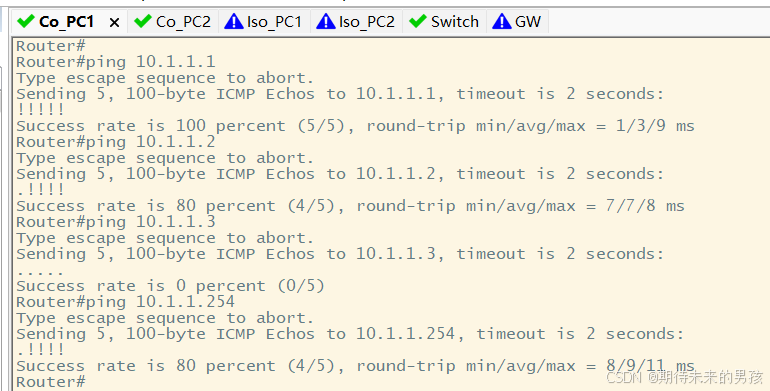

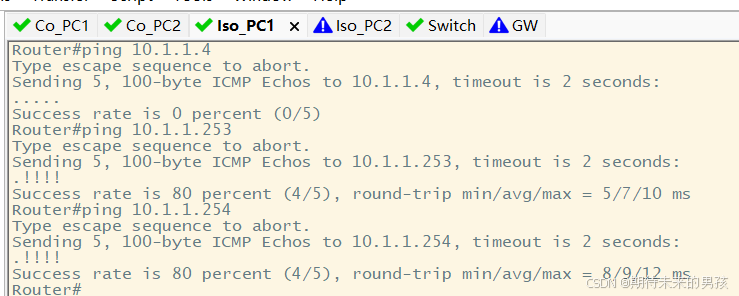

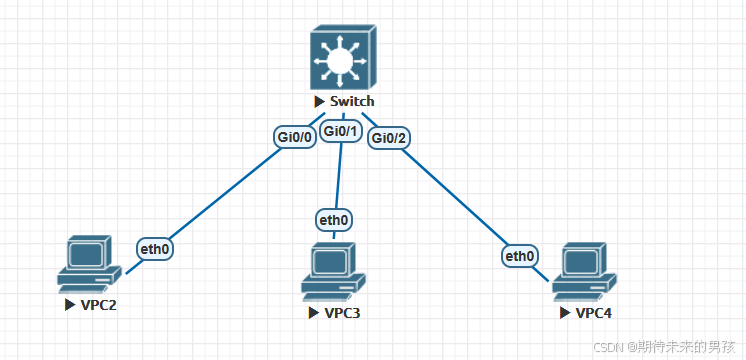

实验拓扑

配置

vlan 101

private-vlan community

!

vlan 102

private-vlan isolated

vlan 100

private-vlan primary

private-vlan association 101-102

!

!

interface Vlan100

ip address 10.1.1.253 255.255.255.0

private-vlan mapping 101-102

interface GigabitEthernet0/0

switchport private-vlan host-association 100 102

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet0/1

switchport private-vlan host-association 100 101

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet0/2

switchport private-vlan host-association 100 101

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet0/3

switchport private-vlan host-association 100 102

switchport mode private-vlan host

negotiation auto

!

interface GigabitEthernet1/0

negotiation auto

!

interface GigabitEthernet1/1

switchport private-vlan mapping 100 101-102

switchport mode private-vlan promiscuous

negotiation auto

PVLAN边界

PVLAN边界也被称为被保护的端口

1.ProtectedPorts技术只在本地交换机配置了这个特性的接口上生效。

2.在相同的交换机上,被保护的端口不能转发流量到其他的被保护端口。

3.为了让流量在两个被保护端口之间交换,流量必须穿越一个3层设备。

!

interface GigabitEthernet0/1

switchport access vlan 2

switchport mode access

switchport protected

!

interface GigabitEthernet0/2

switchport access vlan 2

switchport mode access

switchport protected

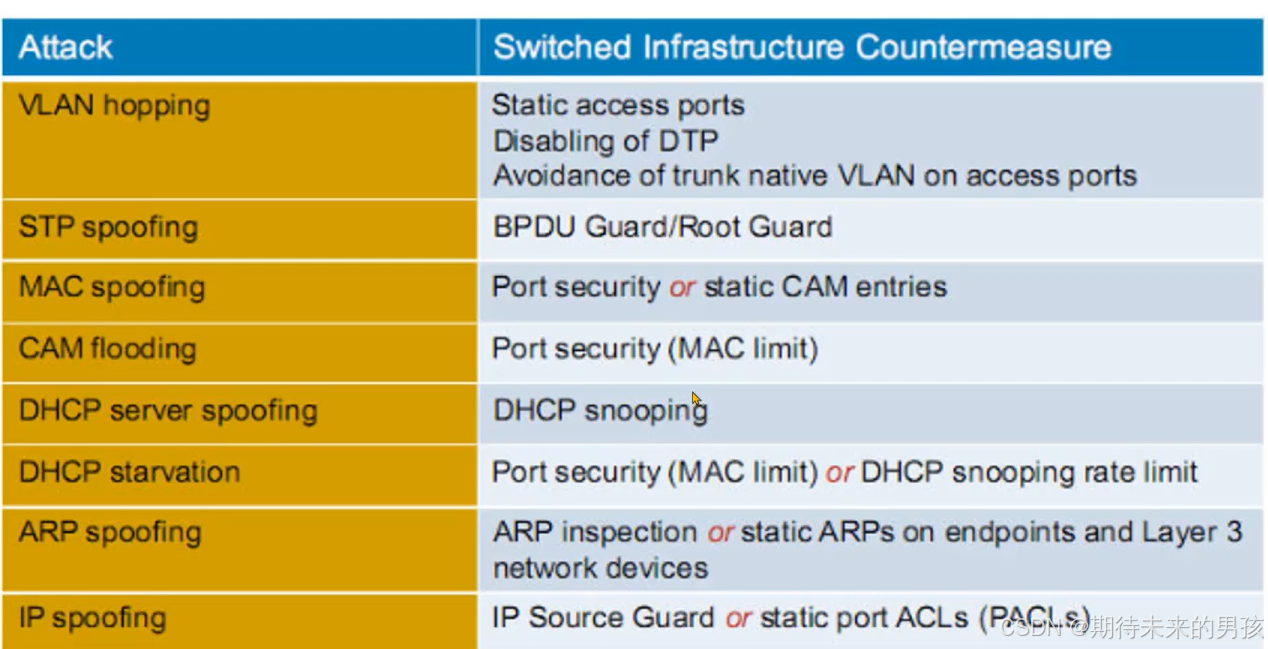

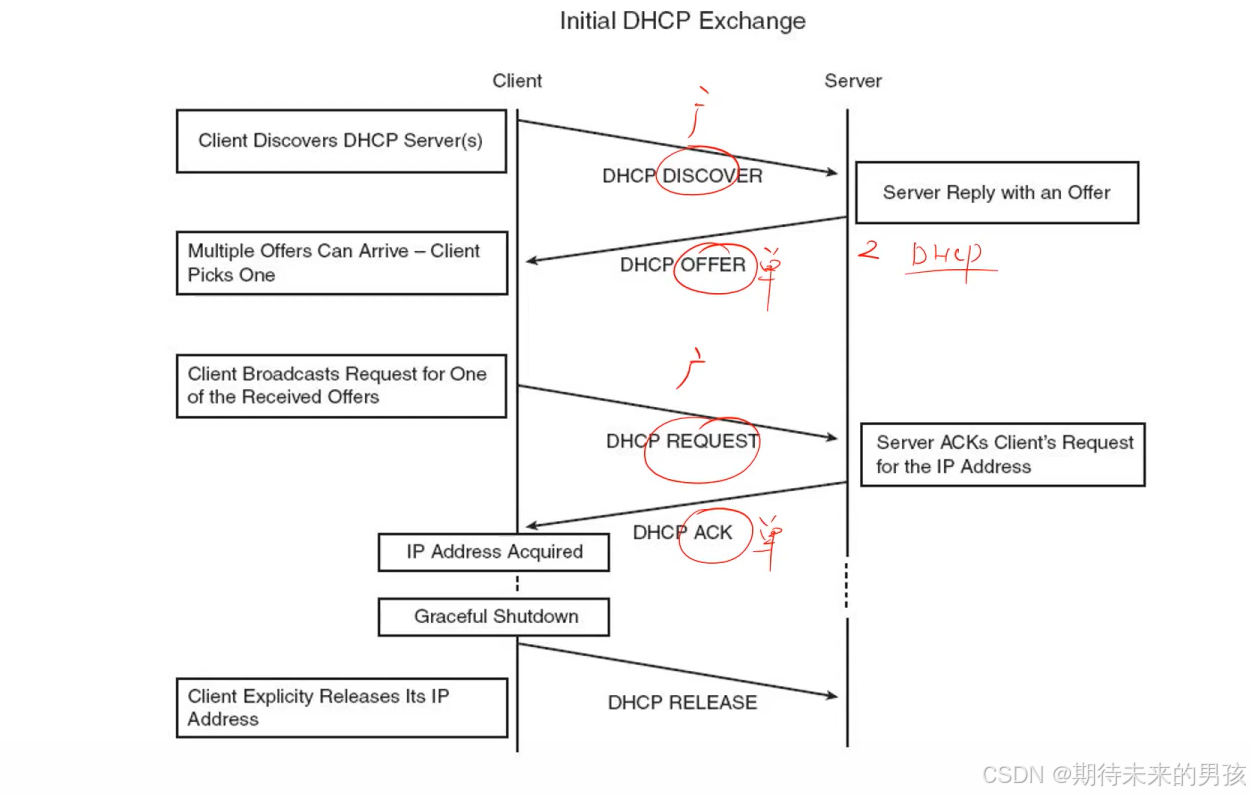

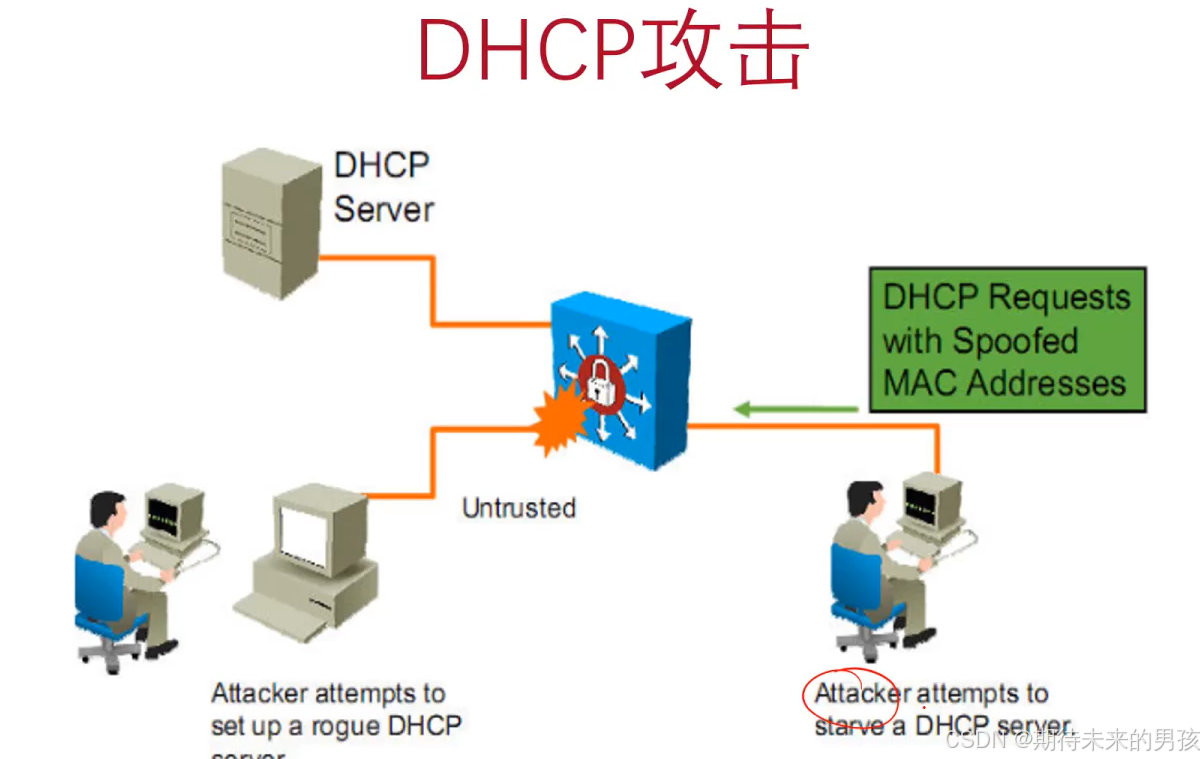

DHCP 防护技术

Client udp 68 --> Server udp 67

DHCP Snooping

1.使用DHCP snooping,管理员可以指派交换机的端口为信任或非信任端口。

信任端口可以转发DHCP的请求和确认。

非信任端口只能转发DHCP请求

2. DHCP snooping功能在交换机上被激活后,以构建一个表项,这个表项映射:客户端MAC地址,IP地址,VLAN以及端口ID的对应关系。

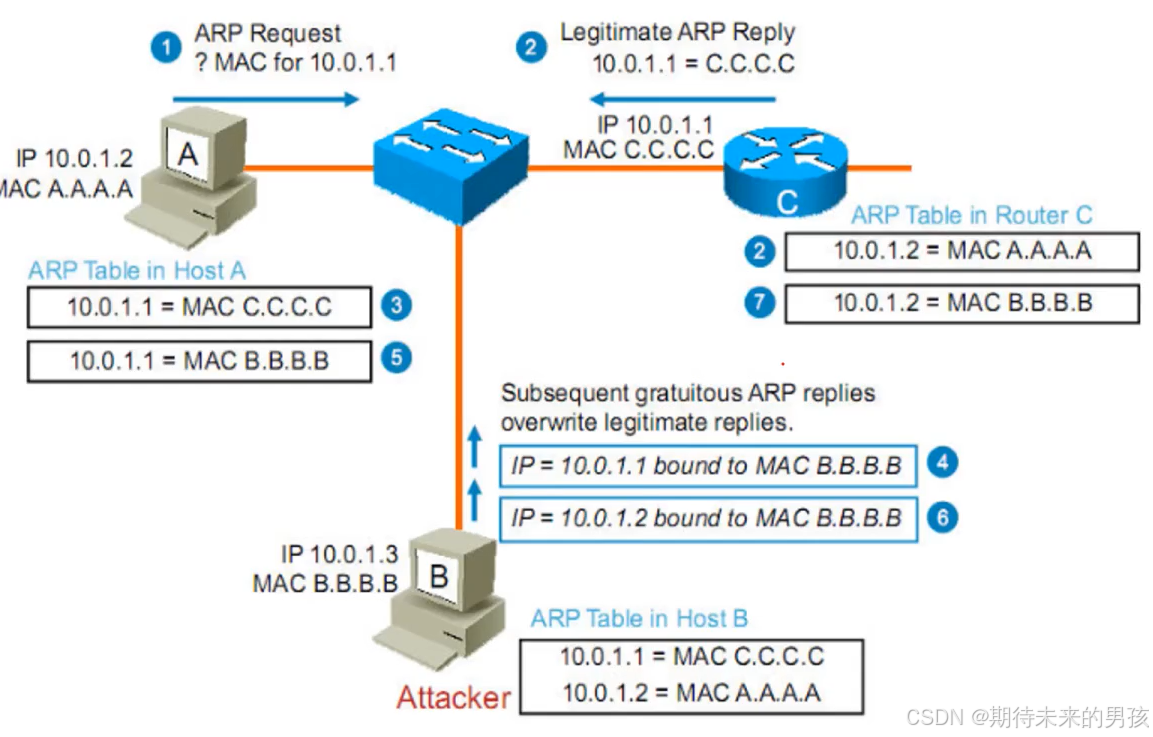

DAI技术 用来防护ARP欺骗-中间人攻击

1.使用ARP监控管理员可以指定交换机的A端口为信任和非信任端口:

信任端口可以转发任何ARP信息

非信任端口的ARP消息要进行ARP检测验证

2.交换机执行如下的ARP验证:

为一个静态的IP地址配置一个静态ARP 访问控制列表(静态ARP监控功能

为DHCP指派的IP地址引I用DHCP snooping绑定数据库(动态ARP监控功能)

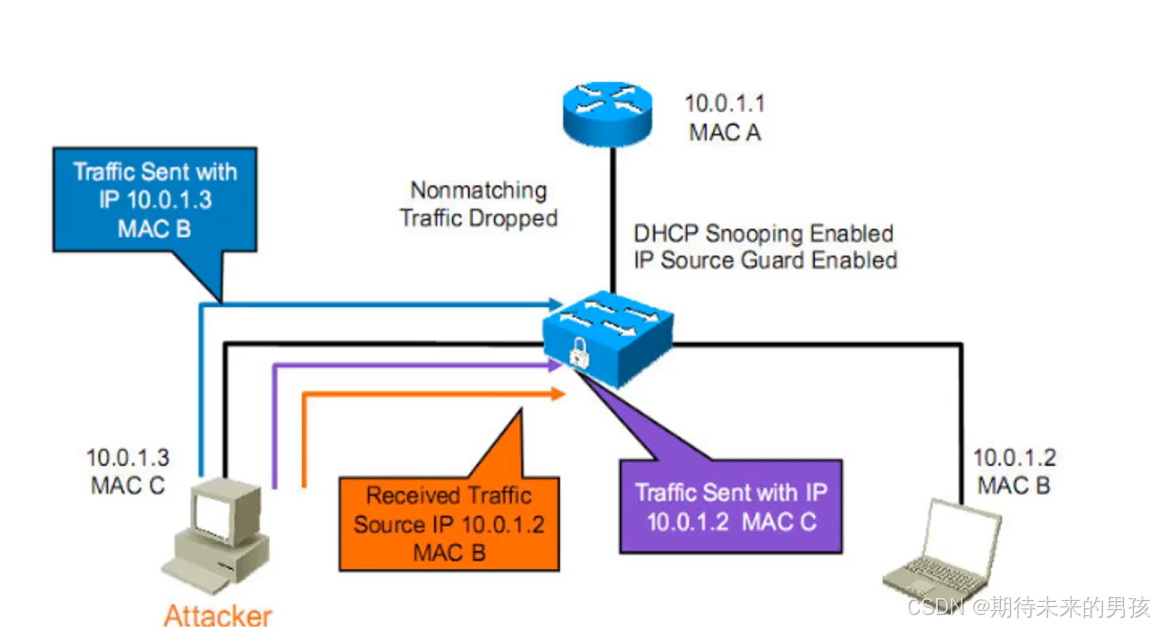

IP Source Guard

1.能够基于IP或(IP和MAC)过滤流量,有效抵御IP和MAC地址欺骗攻击

2.需要基于DHCPsnooping绑定表或手动配置的IP Source绑定表过滤流量

3.需要在激活DHCP Snooping的untrust接口上配置IP source guard。

4.一旦激活IP Source guard所有IP流量都被阻止,只允许DHCP Snooping允许的DHCP流量。

5.一个Port ACL会被运用到这个端口,放行绑定表指定的源IP和源MAC阻止其它流量。

配置IP Source Guard步骤

1.如果使用DHCP,检验DHCP snooping是激活的,并且已经完全填充了数据库。(可选)

2.在启用DHCP snooping的端口上激活IP源防护功能(可选)

3.在连接静态配置地址的主机端口上配置一个静态的IPsource guard的映射或PACLs(可选)