实验需求:

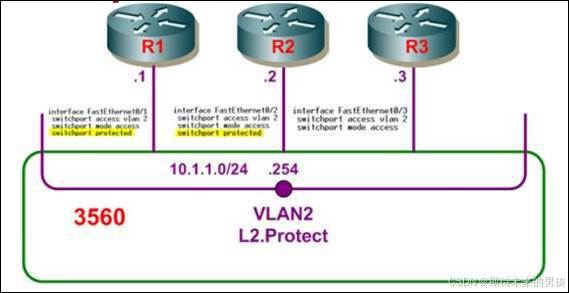

- 需求一拓扑:

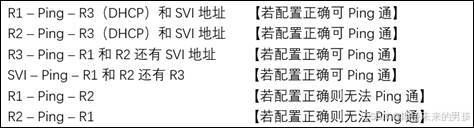

按照以上拓扑所示,在R1(PC1)和R2(WWW)上配置端口保护,并做如下测试:

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

interface GigabitEthernet0/0

switchport access vlan 2

switchport mode access

switchport protected

interface GigabitEthernet0/1

switchport access vlan 2

switchport mode access

switchport protected

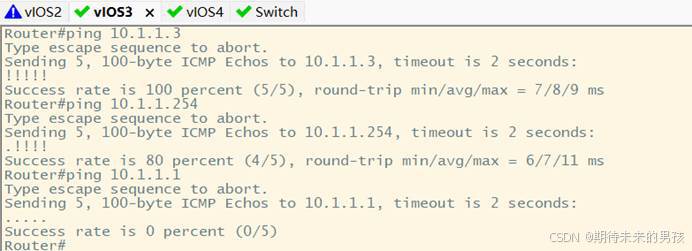

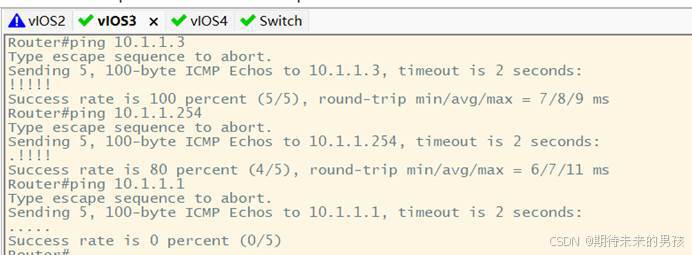

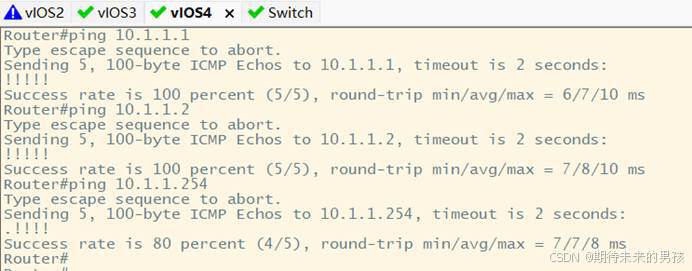

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

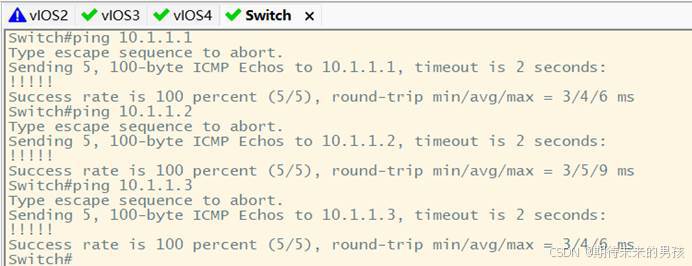

- 需求二拓扑:

参照以上拓扑,配置物理实验台拓扑(ISE实验台),完成一下DHCP Snooping实验:

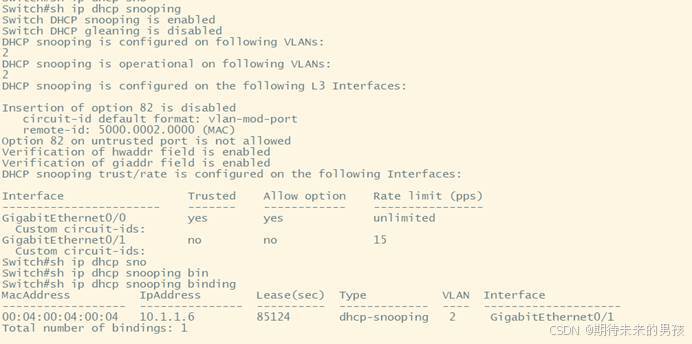

- 在两台交换机上全局开启DHCP Snooping;

- 指定本地DHCP Snooping数据库储存位置;

- 配置DHCP 服务器连接交换机的端口为Trust;

- 交换机之间的Trunk链路配置为Trust;

- 限制其他非信任端口DHCP请求速率为15,并在VLAN2启用DHCP Snooping;

- 查看DHCP Snooping状态,并查看PC1和PC2的DHCP分配情况。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

Sw3550:

ip dhcp snooping vlan 2

no ip dhcp snooping information option

ip dhcp snooping database flash:/sw3550.db

ip dhcp snooping

interface GigabitEthernet0/0

switchport trunk encapsulation dot1q

switchport mode trunk

negotiation auto

ip dhcp snooping trust

!

interface GigabitEthernet0/1

switchport access vlan 2

switchport mode access

negotiation auto

ip dhcp snooping limit rate 15

!

interface GigabitEthernet0/2

switchport access vlan 2

switchport mode access

negotiation auto

ip dhcp snooping limit rate 15

!

interface GigabitEthernet0/3

switchport access vlan 2

switchport mode access

negotiation auto

ip dhcp snooping trust

!

interface Vlan2

ip address 10.1.1.254 255.255.255.0

Sw3560:

ip dhcp snooping vlan 2

no ip dhcp snooping information option

ip dhcp snooping database flash:/sw3560.db

ip dhcp snooping

!

interface GigabitEthernet0/0

switchport trunk encapsulation dot1q

switchport mode trunk

negotiation auto

ip dhcp snooping trust

!

interface GigabitEthernet0/1

switchport access vlan 2

switchport mode access

negotiation auto

ip dhcp snooping limit rate 15

!

interface Vlan2

ip address 10.1.1.253 255.255.255.0

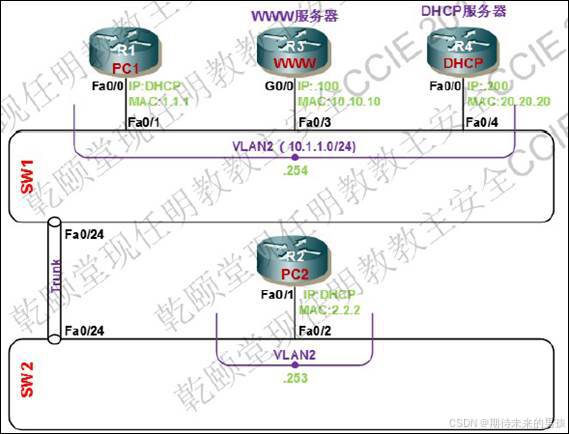

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

- 参照需求二拓扑,配置物理实验台拓扑,完成以下DAI实验:

- 指定PC1和PC2的MAC分别为1.1.1和2.2.2;

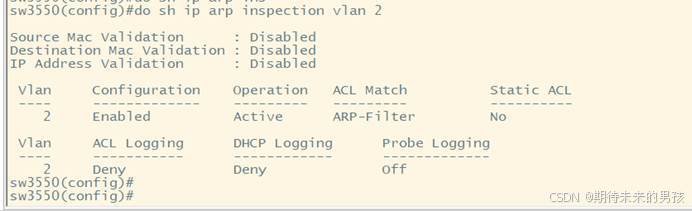

- 启用交换机Trunk链路的ARP监控,并配置为Trust;

- 限制PC1和PC2的ARP发包速率为100;

- 配置WWW服务器和DHCP服务器的MAC地址分别为10.10.10和20.20.20;

- 使用ACL列表监控WWW服务器和DHCP服务器的ARP;

- 对于违规端口Error-Disable的恢复时间调整为600秒;

- 在VLAN2中启用ARP监控;

- 查看ARP监控状态;

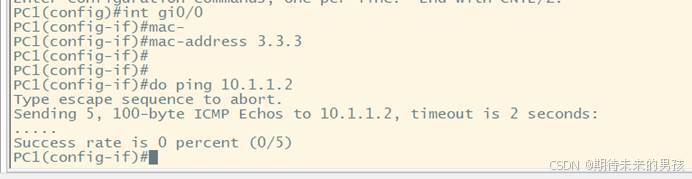

- 修改PC1的MAC地址为自定义地址,并查看ARP监控效果。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

PC1#sh run int gi0/0

interface GigabitEthernet0/0

mac-address 0001.0001.0001

ip arp inspection limit rate 100

PC2# sh run int gi 0/0

interface GigabitEthernet0/0

mac-address 0002.0002.0002

ip arp inspection limit rate 100

sw3550:

ip arp inspection vlan 2

ip arp inspection filter ARP-Filter vlan 2

interface GigabitEthernet0/0

ip arp inspection trust

errdisable recovery cause arp-inspection

errdisable recovery interval 600

ARP access list ARP-Filter

permit ip host 10.1.1.100 mac host 0010.0010.0010

permit ip host 10.1.1.200 mac host 0020.0020.0020

sw3560:

ip arp inspection vlan 2

errdisable recovery cause arp-inspection

errdisable recovery interval 600

interface GigabitEthernet0/0

ip arp inspection trust

dhcp(config-if)#do sh run int gi0/0

interface GigabitEthernet0/0

mac-address 0020.0020.0020

www(config-if)#do sh run int gi0/0

interface GigabitEthernet0/0

mac-address 0010.0010.0010

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

![]()

- 参照需求二拓扑,配置物理实验台拓扑,完成以下IP Source Guard实验:

- 在PC1所连接的交换机的端口上配置IP Source Guard,仅仅只检查IP;

- 在PC2所连接的交换机的端口上配置IP Source Guard,既检查IP也检查MAC;

- 在交换机上为WWW服务器配置静态绑定(IP/MAC/端口/VLAN),并且在该接口上启用IP Source Guard技术;

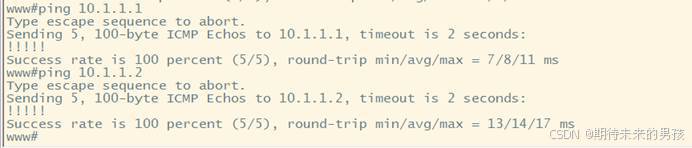

- 使用WWW服务器Ping PC1和PC2;

- 手动配置WWW服务器的IP地址造成违规行为,并证明生效;

- 手动配置WWW服务器的MAC地址造成违规行为,并证明生效。

注:若出现无法转换为正常转发状态,需要重启交换机。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

Sw3550:

ip source binding 0010.0010.0010 vlan 2 10.1.1.100 interface Gi0/2

interface GigabitEthernet0/1

ip verify source

!

ip access-list standard www

permit 10.1.1.100

!

interface GigabitEthernet0/2

switchport port-security

ip verify source

ip access-group www in

Sw3560:

interface GigabitEthernet0/1

switchport port-security

ip verify source

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

![]()