SSL 虚拟私有网络 (Secure Sockets Layer 虚拟私有网络 )是以HTTPS为基础的安全接入的虚拟私有网络 技术,它利用SSL协议提供的数据加密、身份验证和消息完整性验证机制,为用户远程访问公司内部网络提供安全保障。

SSL 虚拟私有网络 网关部署在企业网等内部网络的边缘,与安装在远程终端上的浏览器以及可以从浏览器自动下载的客户端软件配合,通过SSL协议保护在Internet上传输的业务数据,并代理用户对内网服务器的访问。

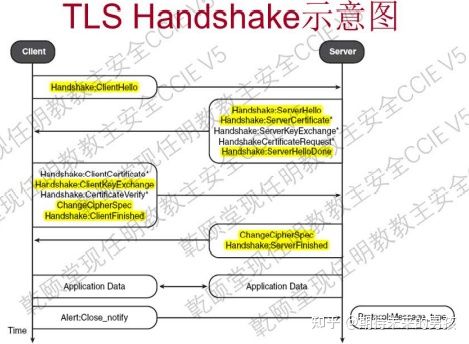

¶ SSL 建立的两个阶段

第一阶段:协商加密算法、认证服务器、建立用于加密和MAC(Message Authentication Code)用的密钥 (IPSEC ISAKMP)

第二阶段 Secure data transfer phase (安全的数据传输阶段)在已经建立的SSL连接里安全的传输数据(类似IPSEC ESP)

¶ SSL 三大协议: Record protocol、Handshake protocol 、Application Data protocol

¶ Handshake protocols四大任务

Handshake protocols(握手协议)用、建立SSL馨户和服务器之间的连接,这个过程由如下这几个主要任务组成:

- Negotiate security capabilities(协商安全能力):处理协议版本和加密算法

- Authentication(认证》:客户认证服务器,当然服务器也可以认证客户。

- Key exchange(蜜钥交换):双方交换用于产生master keys(主密钥)的密钥或信息。

- Key derivation(密钥引出)双方引出master secret (主秘密)这个主秘密用于产生用于数据加密和MAC的密钥

¶ DTLS介绍

受限于SSLLS的原因是TLS就像TCP一样需要一个可靠的数据信道,TLS提供了可靠的,顺序的传输还有流控技术·它不适合对数据报提供安全防护。SSL虚拟私有网络 可以封装IJDP运用,并且在建立于TCP之上的TLS连接里传输。但是这样做的效率非常差,特别是SSL虚拟私有网络 处理实时运用的时候。我们可以考虑这样的情况,当我们在互联上传输volP流量,这些流量可能会出现失序,去包和拥塞。但是如果V。IP使用SSL传输,因为TCP的原因它回去尝试重传丢失的数据报或者在丢包严重的时候运用流控技术。这些行为都会为VP流量极大的增加延时和抖动,让用户体验变得很差。EricRescorla和NagendraM0dadugu设计了datagramTL$SDTLS)来解决上述问题这个技术使用UDP来传GTLS.

¶ SSL虚拟私有网络 特点

- 不需要预先安装客户端软件

- 使用标准的网页游览器建立远程虚拟私有网络 连接。

- 使用游览器拥有的SSL安全技术提供数据私密性,完整性校验和源认证。

- 提供细致的访问控制。

- 客户端运用程序可以通过多种方式动态的下载,例如:接时在线下通过java,activex或者exe文件分发。

- 为连接互联网的系统灵活的建立VP连接,不管这个系统是否被公司管理

- 在任何地点都能轻松的穿越防水墙和网络

- 支持透明的无线漫游

- 可以使用集成的IOS防火墙提供增强的安全性

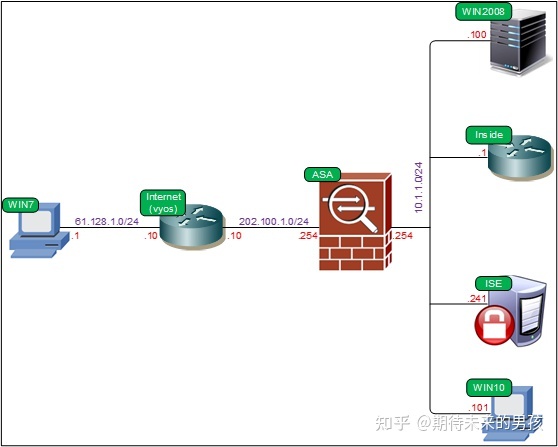

¶ 实验

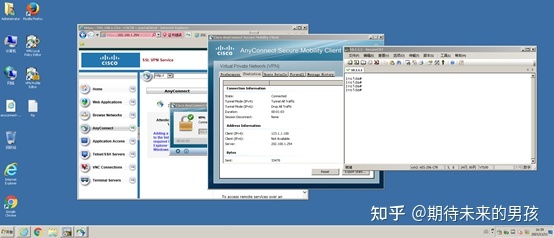

ip local pool sslpool 123.1.1.100-123.1.1.200

access-list split standard permit 10.1.1.0 255.255.255.0

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.4.02034-webdeploy-k9.pkg 1

anyconnect enable

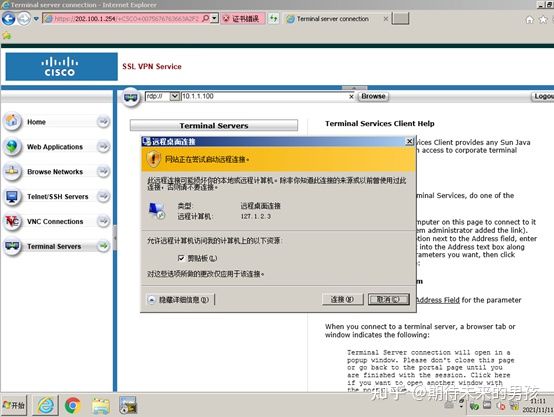

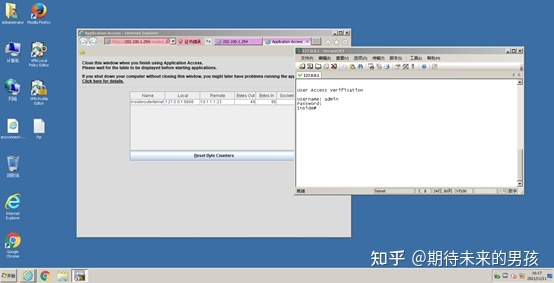

port-forward insideroutertelnet 6666 10.1.1.1 telnet

tunnel-group-list enable

webvpn

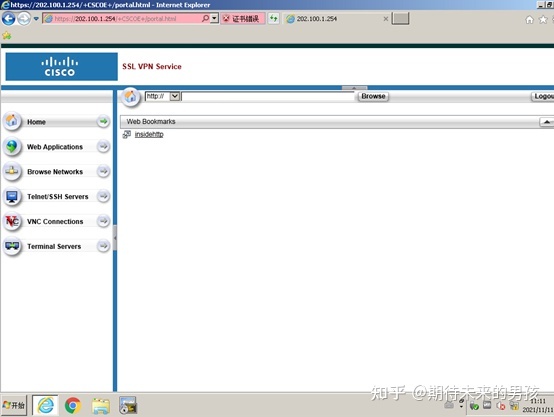

url-list value insidehttp

port-forward auto-start insideroutertelnet

group-policy ClientlessGroupPolicy internal

group-policy ClientlessGroupPolicy attributes

banner value welcome to lxf

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split

address-pools value sslpool

username ssluser password gk9oE/PyBlKdYjIV encrypted

username ssluser attributes

vpn-group-policy ClientlessGroupPolicy

vpn-framed-ip-address 123.1.1.66 255.255.255.255

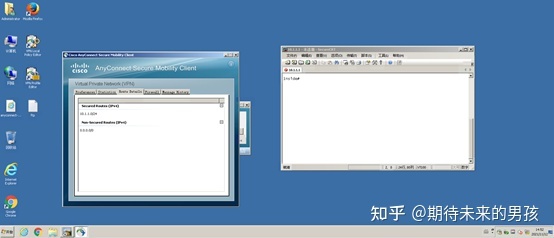

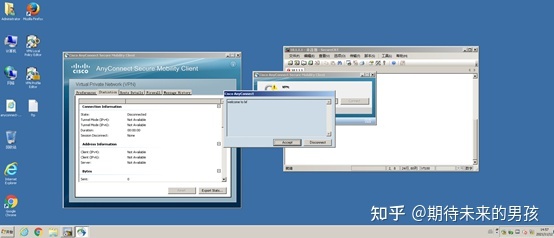

截图